Os pesquisadores de segurança detectado recentemente um caso curioso de arquivo PDF aprisionado hospedado no armazenamento Azure Blob. Mais especificamente, o caso envolve o armazenamento do formulário de phishing dos invasores no Armazenamento de Blob do Azure para ser protegido por um certificado SSL da Microsoft.

O PDF preso está vinculado a um escritório 365 página de phishing hospedada no armazenamento de Blob do Azure, E por causa disso, tem um domínio emitido pela Microsoft e um certificado SSL, Pesquisadores da Netskope descobriram.

Deve-se notar que a combinação do domínio Microsoft, certificado, e o conteúdo torna este esquema de phishing particularmente convincente e difícil de reconhecer. Durante sua análise, os pesquisadores identificaram sites de phishing semelhantes hospedados no armazenamento de blob do Azure.

Explicação do ataque de phishing do Azure Blob

Como em qualquer cenário de phishing, o PDF malicioso é entregue às vítimas como anexos de e-mail. Estes são elaborados de forma inteligente, contendo conteúdo legítimo de fontes legítimas.

“Nesse caso, o documento chegou originalmente em um e-mail e foi salvo no Google Drive, onde o Netskope Advanced Threat Protection detectou o arquivo e evitou uma possível perda de credencial ou fan-out“, Os pesquisadores notado.

Análise do PDF

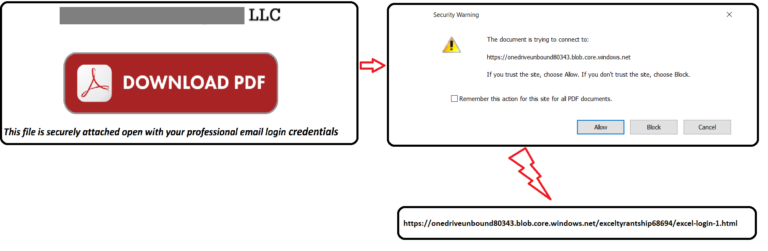

O PDF distribuído nesta campanha de phishing em particular se faz passar por um advogado de Denver. Foi nomeado "Documento digitalizado ... Revise.pdf”. O PDF tem um link que baixa o PDF real:

Assim que o hiperlink “Baixar PDF” for clicado, a vítima vê uma mensagem explicando que o documento está tentando se conectar à seguinte URL de armazenamento de blob do Azure – https://onedriveunbound80343[.]blob.core.windows.net:

A página de phishing é hospedada no armazenamento de blob do Azure, o que garante um certificado SSL válido emitido pela Microsoft e hospedagem em um domínio de propriedade da Microsoft. Esses dois fatores tornam a tentativa de phishing bastante sofisticada e difícil de reconhecer. Conforme apontado pelos pesquisadores, “ver um domínio da Microsoft e um certificado SSL emitido pela Microsoft, em um site pedindo Office 365 credenciais são evidências bastante fortes de que o site é legítimo, e são prováveis o suficiente para convencer um usuário a inserir suas credenciais”.

Assim que o usuário clicar, suas credenciais são enviadas para este local: https://searchurl[.]bid / livelogins2017 / finish40.php. Então, o usuário é redirecionado para outra página de phishing hospedada em armazenamento de blob.

Mais tarde, o usuário está passando por uma série de redirecionamentos para várias páginas de destino, pretendendo fazer o download do documento seguro. Finalmente, o usuário é finalmente redirecionado para uma página da Microsoft, mas nenhum documento é baixado para a máquina da vítima. Como o documento não é baixado, a vítima pode novamente tentar revalidar as credenciais ou inserir credenciais relacionadas a outra conta.

Para combater esses invasores de phishing, a recomendação dos pesquisadores é sempre verificar o domínio do link, e:

Conheça os domínios normalmente usados quando você faz login em serviços confidenciais. Além disso, ser capaz de identificar domínios de armazenamento de objetos comuns, como aqueles usados pelo armazenamento de blobs do Azure. Esse conhecimento o ajudará a diferenciar entre sites de phishing bem elaborados e sites oficiais.