Un nuovo rapporto di sicurezza mostra che gli smartphone Alcatel contengono un malware per Android chiamato TCL Meteo. E 'stato trovato installato su due telefoni e disponibile sul Google Play Repository pure.

TCL Meteo Android Malware Incluso con Alcatel Cellulari

Incorporare codice malware in applicazioni Android e il tentativo di costringere le vittime nella installazione è una delle tattiche più popolari utilizzati dai criminali. Tuttavia una recente campagna di attacco è stato identificato per essere causato da un metodo ancora più semplice e più allarmante - applicazioni preinstallate da parte dei produttori. Questo è il caso con i telefoni Alcatel che sono risultati contenere tali casi. comunicazione al pubblico sul problema è stato segnalato da A monte, una società di corriere di frode fatturazione. Ricordiamo ai nostri lettori che Alcatel è di proprietà della TCL Corporation che rilasciare i dispositivi di varie marche, tra cui BlackBerry.

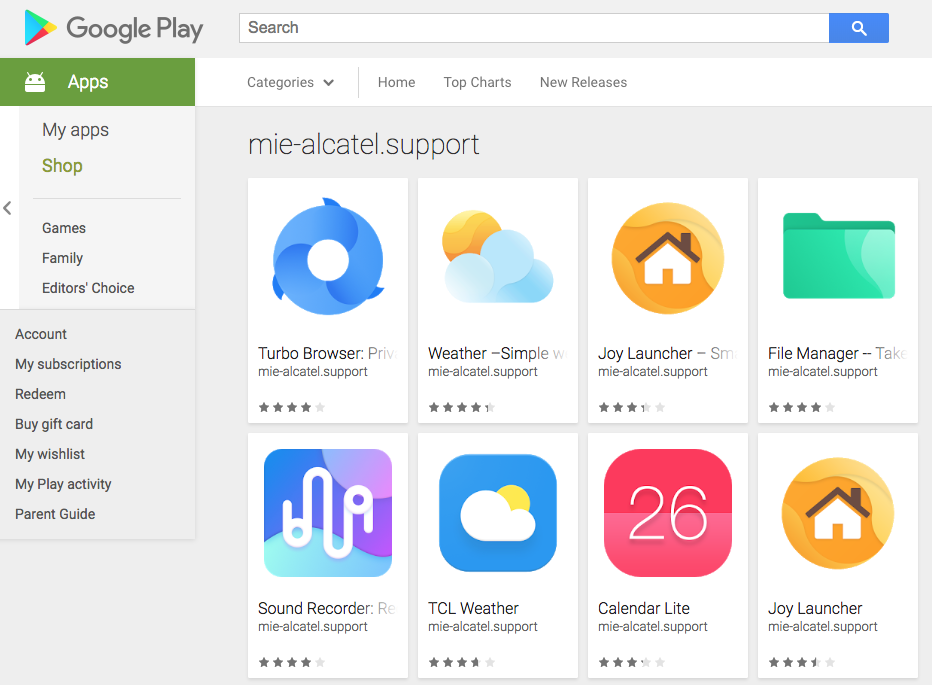

Il codice nocivo in sé si trova nella applicazione chiamata TCL Meteo che si è sviluppato dalla stessa società e pre-installato sui propri dispositivi. Inoltre è disponibile sul repository Google Play - più di dieci milioni di download sono stati registrati finora. Il problema della sicurezza non è intenzionale, si è riscontrato che ad un certo punto nel corso dello scorso anno l'applicazione è stato infettato con malware. Anche dopo che il bug è stato fissato TCL non ha risposto su come questo servizio è stato violato.

Il servizio meteo è stato trovato per dati utente vendemmia e li invia ad un server situato in Cina. Secondo l'indagine questo include le seguenti informazioni:

- Posizione geografica

- Indirizzi email

- codici IMEI

- Altri dati, come configurato nel codice

Due modelli sono stati di essere colpiti dal bug come il servizio meteorologico è stato pre-installato su di loro - il Pixi4 e A3 Max. Altri dispositivi possono essere colpiti così come qualsiasi utente Android che ha scaricato il plugin pericolosa dal repository Google Play Store.

What The TCL Meteo malware potrebbe fare per il telefono?

I rapporti di sicurezza indicano che il malware Android ha avuto un impatto non pochi dispositivi. Il codice pericoloso tenta di sottoscrivere i dispositivi impatto per i numeri di telefono di premio che porta a bollette telefoniche costose.

Uno dei più grandi incidenti che coinvolgono questo particolare malware è stato fatto in Brasile, dove 2.5 milioni di tentativi di transazione sono stati confermati per essere proveniente dal servizio meteo. I dispositivi contaminati tutti inviati i messaggi SMS a numeri telefonici di tentare di pagare per i servizi digitali costosi. Per fortuna sono stati bloccati dai vettori. Questa campagna di breve durata ha avuto luogo nel mese di luglio e agosto 2018 prima di cambiare le sue tattiche. La prima ondata di attacchi numerata 128,845 i numeri di telefono unici. Il secondo tentativo era per un altro servizio premium anch'esso bloccato in tempo utile. Questo è accaduto nello stesso periodo di tempo pari a 428,291 tentativi di transazione.

Altri due campagne che sono stati confermati da questo malware sono i seguenti:

- L'attacco del Kuwait - Un altro paese impatto è il Kuwait, dove 78,940 sono stati rilevati tentativi di transazione durante la campagna Brasile.

- Attacchi Africa - le richieste di transazione bloccati sono stati rilevati in diversi paesi africani, tra cui Nigeria, Egitto, Sud Africa e Tunisia.

Secondo i rapporti di notizie il malware Android è stato trovato in sette mercati e se fosse successo porterebbe a perdite di circa $1.5 milioni di proprietari di dispositivi.

A monte acquistato un dispositivo da un ex proprietario e ha riferito che il comportamento adware-simile è stato identificato. L'analisi del codice di tempo app rivela che al momento del lancio sarà avviare una i dati del browser nascosti con pagine di destinazione preimpostate. Questo processo si clicca sugli annunci immessi che genererà reddito per gli operatori degli hacker. Come risultato di questo gli analisti riferiscono che tra 50 a 250 MB di dati è stato registrato ogni giorno in queste attività automatizzate.

Indagine dei telefoni infetti mostra anche che i file APK maligni includono eccessivi permessi Android:

- CHANGE_WIFI_STATE - Consente all'applicazione di modificare lo stato della rete Wi-Fi

- MOUNT_UNMOUNT_FILESYSTEMS - consente il montaggio e smontaggio di file system (i.e. schede SD esterne). documentazione Android dice che il permesso non è destinato ad applicazioni 3rd party

- READ_PHONE_STATE - Consente l'accesso in sola lettura a stato del telefono, compreso il numero di telefono del dispositivo, informazioni correnti rete cellulare, lo stato delle chiamate in corso, e un elenco di eventuali PhoneAccounts registrato sul dispositivo. La documentazione dice che questo permesso è PERICOLOSO

- LEGGI / WRITE_EXTERNAL_STORAGE - Permette la lettura e la scrittura della memorizzazione esterno. Questo è pericoloso (come l'applicazione può avere accesso ad altri file utente e / o 3a logs partito app, log di sistema. Ciò significa che l'applicazione può leggere / scrivere tutto ciò che vuole e i dati di lettura potrebbe essere inviato al server

- ACCESS_KEYGUARD_SECURE_STORAGE - Questa autorizzazione è stata rimossa nel sistema operativo dal 4.4 (KitKat). Ma per i dispositivi che sono al di sotto di quella versione, questa autorizzazione è in grado di controllare un difetto nel sistema operativo per bloccare e sbloccare il dispositivo in qualsiasi momento (come si preme il pulsante di accensione e sbloccare il telefono)

- READ_LOGS - Consente a un'applicazione di leggere i file di log di sistema di basso livello. Non per l'uso da applicazioni di terze parti, perché voci del registro possono contenere informazioni private dell'utente.

- SET_DEBUG_APP - configurare un'applicazione per il debug

Anche se l'azienda non ha annunciato ha annunciato le origini del codice maligno ci sono due possibili ragioni che sono considerati la più probabile:

- Application Vulnerability - I criminali dietro l'installazione codice malware potrebbero hanno identificato debolezze nell'applicazione e lo ha utilizzato per incorporare il codice pericoloso.

- App Sorpassi - Gli hacker avrebbero potuto violato il repository o l'impianto che produce i telefoni in modo da riconfigurare loro con il malware necessaria.

Tutte le versioni pericolosi sono stati successivamente rimossi da Google Play Store.