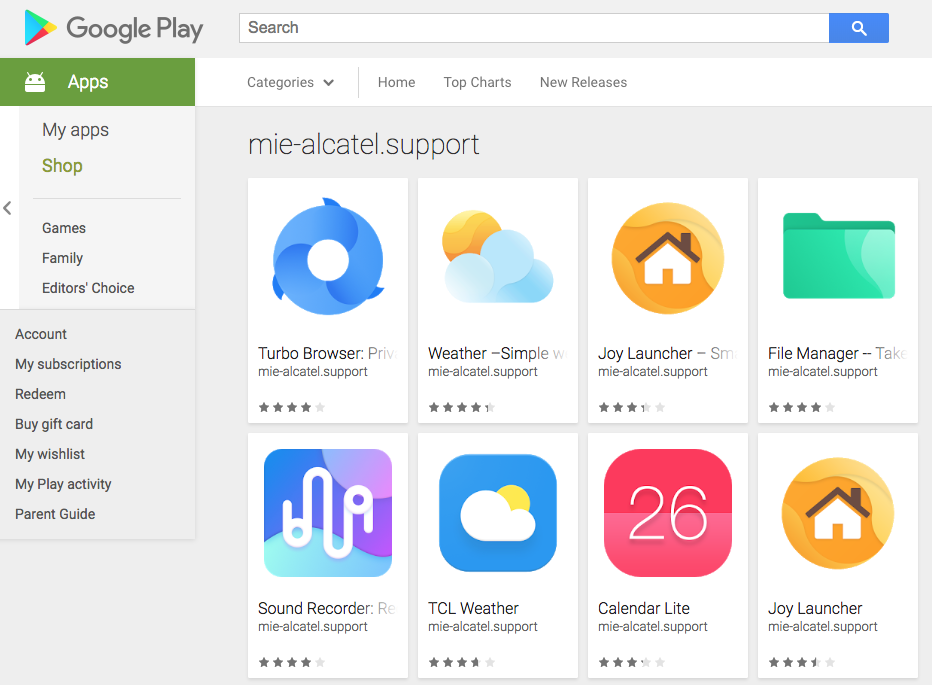

Un nouveau rapport de sécurité montre que les smartphones Alcatel contiennent un malware Android appelé TCL Météo. Il a été trouvé installé sur deux téléphones et disponibles sur le Google Play référentiel et.

TCL Météo Malware Android Empaqueté avec Alcatel Téléphones

Intégration code malveillant dans des applications Android et de tenter de forcer les victimes à installer est l'une des tactiques les plus populaires utilisées par les criminels. Cependant, une récente campagne d'attaque a été identifiée pour être causée par une méthode encore plus facile et plus alarmant - les applications pré-installées par les fabricants. Tel est le cas avec les téléphones Alcatel qui se sont révélés contenir de tels cas. La divulgation publique sur le problème a été signalé par En amont, une société de fraude de facturation porteuse. Nous rappelons à nos lecteurs que Alcatel appartient à la TCL Corporation qui sont libérés des dispositifs sous différentes marques, BlackBerry, y compris.

Le code malveillant est lui-même trouve dans l'application appelée TCL Météo qui lui-même est développé par la même société et pré-installé sur leurs appareils. En outre, il est disponible sur le référentiel Google Play - plus de dix millions de téléchargements ont été enregistrés à ce jour. La question de la sécurité n'est pas intentionnel, il a été constaté que, à un moment donné durant l'année dernière, la demande a été infecté par un code malveillant. Même après que le bug a été corrigé TCL n'a pas répondu à la façon dont ce service a été piraté.

a été trouvé que le service météo à récolte des données d'utilisateur et les envoyer à un serveur situé en Chine. Selon l'enquête ce qui comprend les informations suivantes:

- Localisation géographique

- Adresses mail

- codes IMEI

- D'autres données telles que configurées dans le code

Deux modèles ont été d'être affectés par le bogue comme sur les services météorologiques a été pré-installé - la Pixi4 et A3 Max. D'autres appareils peuvent également être affectés, ainsi que tous les utilisateurs Android qui a téléchargé le plugin dangereux du Google Play référentiel magasin.

Qu'est-ce que le TCL Météo Malware pourrait faire pour votre téléphone?

Les rapports de sécurité indiquent que les logiciels malveillants Android a eu un impact assez peu d'appareils. Le code dangereux tente de souscrire les appareils affectés aux numéros de téléphone de primes qui conduit à des factures de téléphone coûteux.

L'un des plus importants incidents impliquant ce malware particulier a été fait au Brésil, où 2.5 millions de tentatives de transaction ont été confirmées à venir du service météorologique. Les appareils contaminés tous les messages SMS envoyés aux numéros de téléphone premium essayant de payer pour les services numériques coûteux. Heureusement, ils ont été bloqués par les transporteurs. Cette campagne de courte durée a eu lieu en Juillet et Août 2018 avant de changer sa tactique. La première vague d'attaques numérotées 128,845 les numéros de téléphone uniques. La deuxième tentative a été pour un autre service premium qui a également été bloqué en temps voulu. Cela est arrivé à la même période de temps total de 428,291 tentatives de transaction.

Deux autres campagnes qui ont été confirmées par ce malware sont les suivantes::

- L'attaque du Koweït - Un autre pays touché est le Koweït où 78,940 les tentatives de transaction ont été détectés au cours de la campagne au Brésil.

- attaques Afrique - demandes de transaction bloquées ont été détectées dans plusieurs pays africains, dont le Nigeria, Egypte, Afrique du Sud et la Tunisie.

Selon les rapports d'information les logiciels malveillants Android a été trouvé sur sept marchés et si elle a réussi elle conduirait à des pertes d'environ $1.5 millions aux propriétaires d'appareils.

En amont acheté un appareil d'un ancien propriétaire et a signalé que le comportement comme adware a également été identifié. L'analyse du code de l'application météo révèle que lors de son lancement, il commencera des données de navigateur cachées avec des pages d'atterrissage prédéfinies. Ce processus cliquer sur les annonces placées qui va générer des revenus pour les opérateurs de pirates informatiques. En raison de cela, les analystes indiquent qu'entre 50 à 250 MB données ont été enregistrées chaque jour dans ces activités automatisées.

Enquête sur les téléphones infectés montre également que les fichiers malveillants APK comprennent autorisations Android excessives:

- CHANGE_WIFI_STATE - Permet à l'application de modifier l'état du réseau Wi-Fi

- MOUNT_UNMOUNT_FILESYSTEMS - Permet le montage et le démontage des systèmes de fichiers (i.e. Les cartes SD externes). Android documentation indique l'autorisation n'est pas destiné aux applications 3ème partie

- READ_PHONE_STATE - Permet un accès en lecture seule à l'état de téléphone, y compris le numéro de téléphone de l'appareil, les informations actuelles du réseau cellulaire, l'état de tous les appels en cours, et une liste de tous les PhoneAccounts inscrit sur le dispositif. Documentation dit que cette autorisation est DANGEREUSE

- LIRE / WRITE_EXTERNAL_STORAGE - Permet la lecture et l'écriture du stockage externe. C'est dangereux (que l'application peut avoir accès à d'autres fichiers utilisateur et / ou 3e journaux app partie, journaux système. Cela signifie que l'application peut lire / écrire tout ce qu'il veut et les données de lecture peut être envoyée au serveur

- ACCESS_KEYGUARD_SECURE_STORAGE - Cette autorisation a été supprimée dans le système d'exploitation depuis 4.4 (KitKat). Mais pour les périphériques qui sont en dessous de cette version, cette autorisation est capable de contrôler un défaut dans le système d'exploitation pour verrouiller et déverrouiller le dispositif à tout moment, (comme appuyer sur le bouton d'alimentation et déverrouiller le téléphone)

- READ_LOGS - Permet à une application de lire les fichiers journaux du système de bas niveau. Ne pas utiliser par des applications tierces, car les entrées journal peuvent contenir des informations privées de l'utilisateur.

- SET_DEBUG_APP - Configurer une application pour le débogage

Même si la société n'a pas annoncé a annoncé les origines du code malveillant, il y a deux raisons possibles qui sont considérés comme les plus susceptibles:

- La vulnérabilité d'application - Les criminels derrière l'installation de code malveillant pourrait avoir identifié des faiblesses dans l'application et l'a utilisé pour intégrer le code dangereux.

- App Dépasser - Les pirates auraient pu pirater le dépôt ou l'installation de production de téléphones afin de les reconfigurer avec les logiciels malveillants nécessaires.

Toutes les versions dangereuses ont ensuite été retirées de la boutique Google Play.