Un nuevo informe de seguridad muestra que los teléfonos inteligentes Alcatel contienen un malware para Android llamado TCL Tiempo. Se encontró instalado en dos teléfonos y disponible en el repositorio de Google Play, así.

TCL El tiempo Android Malware Viene equipada con teléfonos Alcatel

Incrustación de código malicioso en aplicaciones de Android y tratar de coaccionar a las víctimas en la instalación es una de las tácticas más populares utilizados por los delincuentes. Sin embargo, un reciente ataque campaña se ha identificado que es causada por un método aún más fácil y más alarmante - aplicaciones preinstaladas por los fabricantes. Este es el caso con los teléfonos Alcatel que fueron encontrados para contener tales casos. La divulgación pública sobre el problema fue reportado por Río arriba, una empresa de servicio fraude en la facturación. Recordamos a nuestros lectores que Alcatel es propiedad de la TCL Corporation que liberar los dispositivos de bajo diversas marcas, incluyendo BlackBerry.

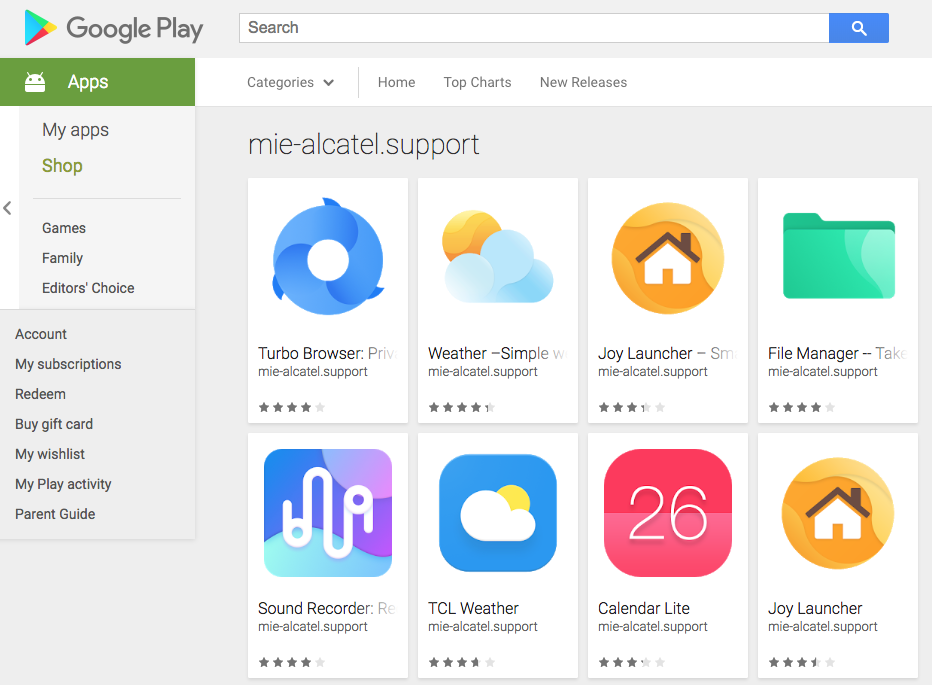

El código malicioso en sí se encuentra en la aplicación llamada El tiempo TCL que a su vez es desarrollado por la misma empresa y pre-instalado en sus dispositivos. Adicionalmente, está disponible en el repositorio de Google Play - más de diez millones de descargas se han registrado hasta el momento. El problema de seguridad no es intencional, se encontró que en un momento durante el año pasado la aplicación estaba infectado con código malicioso. Incluso después de que el error se corrigió TCL no ha respondido en cuanto a cómo fue hackeado este servicio.

El servicio meteorológico se encontró que datos de usuario cosecha y enviarlos a un servidor ubicado en China. De acuerdo con la investigación esto incluye la siguiente información:

- Localización geográfica

- Correos electrónicos

- códigos IMEI

- Otros datos como se configura en el código

Dos modelos han sido de verse afectados por el insecto que se pre-instalado el servicio meteorológico en ellos - la Pixi4 y A3 Max. Otros dispositivos también pueden ser afectados, así como cualquier usuario de Android que ha descargado el plugin peligroso desde el repositorio de Google Play Store.

El tiempo lo TCL malware podría hacer a su teléfono?

Los informes de seguridad indican que el malware para Android ha impactado en un buen número de dispositivos. El código peligroso intenta suscribir los dispositivos afectados a números de teléfono premium que conduce a las facturas de teléfono caro.

Uno de los incidentes más grandes que implican este malware particular, se hizo en Brasil, donde 2.5 millones de intentos de transacción se confirmó que venir del servicio meteorológico. Los dispositivos contaminados todos envían mensajes SMS a números de teléfono premium tratar de pagar por los servicios digitales caros. Afortunadamente fueron bloqueados por los transportistas. Esta campaña de corta duración tuvo lugar en julio y agosto 2018 antes de cambiar sus tácticas. La primera oleada de ataques numerada 128,845 números de teléfono únicos. El segundo intento fue para otro servicio premium que también fue bloqueado en su debido momento. Esto sucedió en el mismo período de tiempo total 428,291 intentos de transacción.

Otros dos campañas que fueron confirmadas por este malware son los siguientes::

- El Ataque de Kuwait - Otro de los países afectados es Kuwait, donde 78,940 Se detectaron intentos de transacción durante la campaña de Brasil.

- Los ataques de África - solicitudes de transacciones bloqueadas se detectan en varios países africanos, entre ellos Nigeria, Egipto, Sudáfrica y Túnez.

De acuerdo con los informes de noticias del malware para Android se encontró en siete mercados y si tuvo éxito que daría lugar a pérdidas de alrededor $1.5 millones de dólares para los propietarios de dispositivos.

Aguas arriba comprado un dispositivo de un dueño anterior e informó que el comportamiento adware-como también se ha identificado. El análisis del código de aplicación del tiempo revela que tras el lanzamiento se iniciará un navegador de datos ocultos con páginas de destino predefinidos. Este proceso va a hacer clic en los anuncios colocados que generará ingresos para los operadores de hackers. Como resultado de esto, los analistas informan que entre 50 a 250 datos de MB se registró cada día en tales actividades automatizadas.

La investigación de los teléfonos infectados también muestra que los archivos APK maliciosos incluyen excesivos permisos de Android:

- CHANGE_WIFI_STATE - Permite que la aplicación cambie el estado de la red Wi-Fi

- MOUNT_UNMOUNT_FILESYSTEMS - Permite el montaje y desmontaje de sistemas de archivos (es decir. Las tarjetas SD externas). documentación de Android dice que el permiso no está destinado a aplicaciones 3 ª parte

- READ_PHONE_STATE - Permite el acceso de sólo lectura para el estado del teléfono, incluyendo el número de teléfono del dispositivo, información actual red celular, el estado de las llamadas en curso, y una lista de cualquier PhoneAccounts registrado en el dispositivo. Documentación dice que este permiso es peligroso

- LEER / WRITE_EXTERNAL_STORAGE - Permite la lectura y la escritura de la memoria externa. Esto es peligroso (ya que la aplicación puede tener acceso a otros archivos de usuario y / o registros de aplicaciones 3ª parte, registros del sistema. Esto significa que la aplicación puede leer / escribir todo lo que quiere y los datos de lectura podría ser enviado al servidor

- ACCESS_KEYGUARD_SECURE_STORAGE - Este permiso fue retirado en el sistema operativo desde 4.4 (KitKat). Pero para los dispositivos que están por debajo de esa versión, este permiso es capaz de controlar un defecto en el sistema operativo para bloquear y desbloquear el dispositivo en cualquier momento (como presionar el botón de encendido y desbloquear el teléfono)

- READ_LOGS - Permite que una aplicación para leer los archivos de registro del sistema de bajo nivel. No para uso de aplicaciones de terceros, porque las entradas de registro pueden contener información privada del usuario.

- SET_DEBUG_APP - Configurar una aplicación para la depuración

A pesar de que la compañía no ha anunciado anunció el origen del código malicioso que hay dos razones posibles que se consideran los más propensos:

- La vulnerabilidad de aplicaciones - Los criminales detrás de la instalación de código malicioso podría haber identificado debilidades en la aplicación y lo utilizó para incrustar el código peligroso.

- Aplicación de alcance - Los piratas informáticos podrían haber hackeado el repositorio o la instalación de producción de los teléfonos con el fin de volver a configurar con el malware necesaria.

Todas las versiones peligrosas fueron retirados posteriormente de la tienda de Google Play.