Acabamos de receber relatórios de que uma equipe de pesquisadores descobriu uma nova variação do bug da CPU Specter, conhecido como SplitSpectre CPU Vulnerability. Ele permite que usuários mal-intencionados sequestrem dados confidenciais através da mesma abordagem de execução especulativa dos bugs Spectre.

A vulnerabilidade SplitSpectre é uma variação do bug Spectre

Uma equipe de pesquisadores da Northeastern University e pesquisadores da IBM descobriram uma nova variação de um bug de execução especulativa, o primeiro dos quais foi Spectre. Descobriu-se que o problema está na maneira como as CPUs são projetadas. Tal como acontece com as variantes anteriores de Spectre, a execução de processos é um processo de otimização que é projetado para executar os aplicativos mais rapidamente. Descobriu-se que este caso específico é diferente do Spectre, pois opera usando um cenário de ataque diferente.

SplitSpectre é relatado como sendo muito mais fácil de executar do que os ataques Spectre. Requer um certo “dispositivo” (código de vítima) para ser executado na máquina alvo. Três componentes são necessários para realizar as intrusões: uma ramificação condicional em uma variável, um primeiro token de acesso à matriz usando esta variável e um segundo acesso à matriz que usa o resultado do primeiro acesso à matriz. O que isso significa é que código malicioso disponível na máquina de destino pode desencadear a exploração. Na demonstração, o ataque SplitSpectre usou uma configuração semelhante a um navegador com um código JavaScript não confiável. Isso permitiu que os hackers extraíssem informações confidenciais com sucesso. Isso também permite campos de entrada nas janelas do navegador. O que isso significa é que os seguintes cenários de ataque estão seguindo:

- Manipulação de Campo - Enquanto os usuários inserem os dados do formulário, as informações podem ser alteradas de forma interativa sem que eles percebam.

- Roubo de dados confidenciais - Este comportamento de execução especulativa pode ser usado para sequestrar com sucesso informações confidenciais, como informações de login.

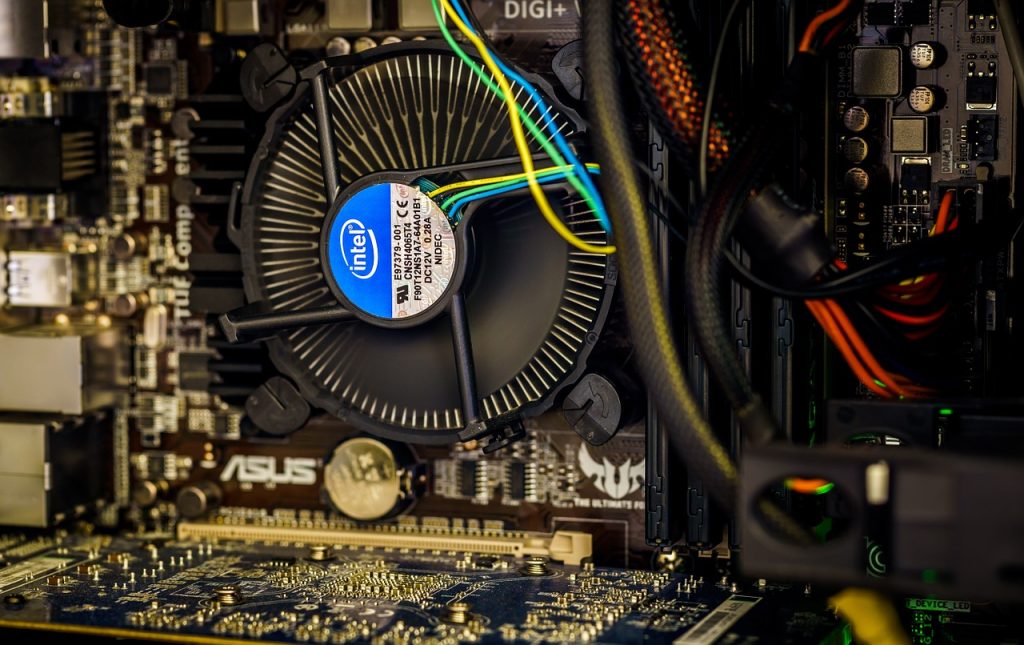

No momento, foi confirmado que ele visa os processadores Intel Haswell e Skylake, junto com os modelos AMD Ryzen. As demonstrações foram feitas usando SpiderMonkey 52.7.4 que é o mecanismo de JavaScript do Firefox. O que é perigoso é que as intrusões são baseadas em uma falha de design de hardware e não podem ser combatidas por um aplicativo de software ou serviço. A única maneira de proteger as máquinas é aplicando os patches necessários. Os pesquisadores observam que a mitigação existente para a vulnerabilidade Spectre principal. Para obter mais informações sobre o problema, relatório foi publicado online.