Wir haben gerade berichtet, dass ein Team von Forschern eine neue Variante der Specter CPU Fehler entdeckt, wie die CPU Vulnerability SplitSpectre bekannt. Es ermöglicht böswillige Benutzer sensible Daten vi die gleiche spekulative Ausführung Ansatz wie die Spectre Fehler kapern.

Die SplitSpectre Vulnerability ist eine Variation des Specter Bug

Ein Team von Forschern an der Northeastern University und Forscher von IBM haben eine neue Variante einer spekulativen Ausführung Fehler entdeckt, der erste davon war Specter. Das Problem wurde in der Art und Weise CPUs ausgelegt sind gefunden. Wie bei der vorherigen Specter Varianten der Ausführung von Prozessen ein Optimierungsprozess ist, der die Anwendungen ausgeführt ausgelegt ist schneller. Dieser Fall wurde gefunden, von Specter verschieden zu sein, wie es funktioniert, eine andere Angriffsszenario mit.

SplitSpectre wird berichtet, viel einfacher auszuführen als die Spectre Angriffe zu sein. Es erfordert eine gewisse “Gerät” (Opfer Code) ausgeführt auf dem Zielcomputer zu. Drei Komponenten sind erforderlich, um die Eingriffe durchzuführen: eine bedingte Verzweigung an einer variablen, eine erste Array-Zugriffstoken verwenden diese Variable und einen Zugriffs zweite Anordnung, die das Ergebnis des ersten Array-Zugriff verwendet. Das bedeutet, dass bösartiger Code auf der Zielmaschine auslösen kann das ausnutzen. In der Demonstration verwendete SplitSpectre Angriff eine Browser-ähnliche Einstellung mit einem nicht vertrauenswürdigen JavaScript-Code. Dadurch konnten die Hacker erfolgreich sensible Informationen extrahieren. Auf diese Weise können auch für Eingabefelder in Browserfenster. Das bedeutet, dass die folgenden Angriffsszenarien folgen:

- Feld Manipulation - Während die Benutzer in Form der Eingabe von Daten sind, können die Informationen interaktiv verändert werden, ohne sie zu bemerken.

- Sensible Datendiebstahl - Dieses spekulative Ausführung Verhalten kann verwendet werden, um erfolgreich sensible Informationen wie Login-Daten kapern.

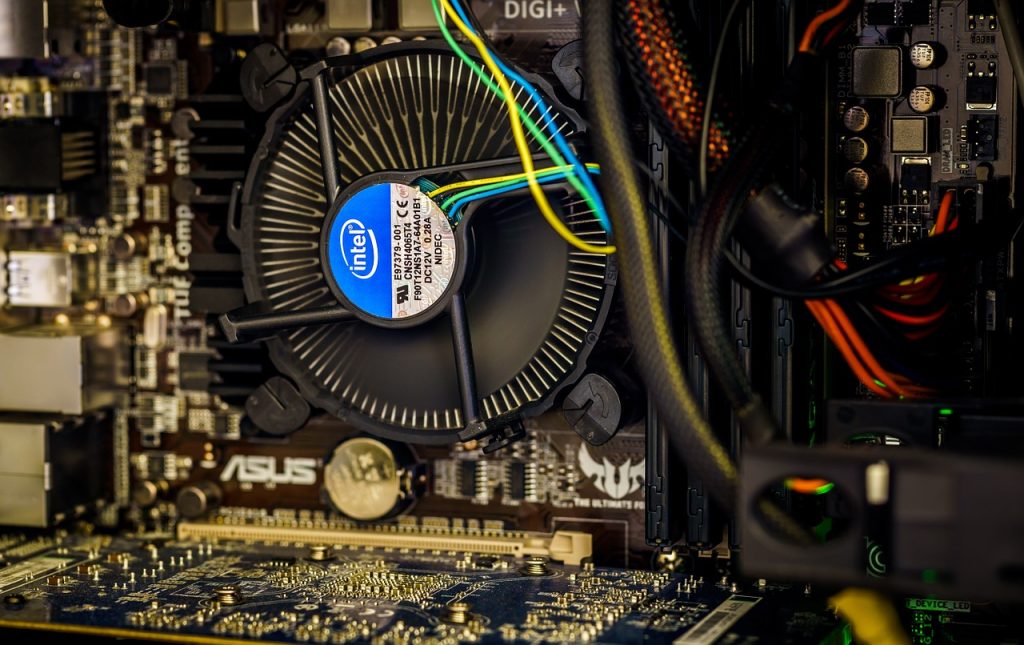

Im Moment hat es sich bestätigt, dass es zielt Intel Haswell und Skylake Prozessoren, zusammen mit den AMD Ryzen Modelle. Die Demonstrationen wurden mit Spider getan 52.7.4 Das ist JavaScript-Engine Firefox. Hut gefährlich ist, dass die Einbrüche auf einem Hardware-Designfehler beruhen und nicht durch eine Software-Anwendungen oder Service begegnet werden kann. Der einzige Weg, um die Maschinen zu schützen, ist der erforderlichen Patches anzuwenden. Die Forscher merken, dass die bestehende Milderung für das Haupt Specter Verwundbarkeit. Weitere Informationen in der Frage der Bericht wurde online veröffentlicht.