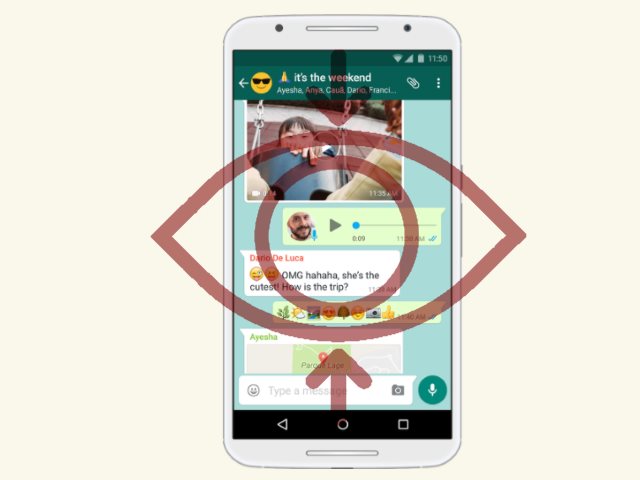

Een gevaarlijke security bug is geïdentificeerd in het populaire WhatsApp en Signal messenger aps waarmee hackers om heimelijk toegang te krijgen tot gecodeerde groepchats. De deskundigen die ontdekte de exploit blijkt dat het probleem ligt in de tussenliggende servers en hun configuratie. Het feit dat ze behoren tot de meest gebruikte mobiele apps maakt het tot een ernstige kwetsbaarheid.

WhatsApp en Signal Beveiliging Bugs Exposed: Groep Chats zijn niet langer Secure

Computer criminelen hebben een gevaarlijke fout ontdekt in twee van de meest populaire messaging apps - WhatsApp en Signal. De geïdentificeerde security bugs, zodat de criminelen om ze te exploiteren en onthullen de inhoud van versleutelde groep chats. Het lek werd niet gevonden in de app zelf, maar de tussenliggende servers die het netwerkverkeer doorgegeven. De onderzoekers stellen dat malware gebruikers dat ze kunnen controleren kan heimelijk nieuwe leden toevoegen aan een particuliere WhatsApp en Signal privé-chats, zonder toestemming van de beheerder die meestal nodig is om dit te doen.

In tegenstelling tot andere infrastructuur oplossingen voor de messaging-apps geven het gesprek controles om de servers die niet worden geregeld vanuit het belangrijkste knooppunt. Het klassieke voorbeeld van een multi-chat-instantie (zoals de populaire IRC-protocol) werken in asynchrone instellingen. De berichten worden geplaatst op een centrale server, die vervolgens zorgt voor de inhoud, ook als sommige van de leden van de groep zijn offline. Twee belangrijke kwetsbaarheid kan een groep inbraak plaatsvinden. De experts demonstreren hoe hackers kunnen inbreken in groepsgesprekken. De aanvallers kunnen alle berichten extraheren uit de groep en sturen ook hun eigen berichten. The Signal app kent beheerdersrechten voor alle gebruikers die ook wordt gedelegeerd aan de hackers.

WhatsApp en Signal Exploit Methodologie

Om toegang te krijgen tot de groepen die de criminelen moeten weten de relevante groep-ID en het telefoonnummer van een van hun leden winnen. Er zijn twee soorten aanvallen kunnen worden uitgevoerd. Het basistarief voor een vereist dat de kwaadwillende gebruiker een voormalig lid van de groep zijn geweest. Zij kunnen de groepsidentificatie opnemen met een aangepaste client-ID en de onttrokken informatie kan vermelding herwinnen. Het tweede type is het smeden van referenties die moeten worden doorgegeven aan de applicatie tussenliggende servers. Niet alleen de hackers kan halen, te verwijderen en de inhoud bewerken, maar ze kunnen ook de volgorde is. Een aantal van de conclusies rekening mee dat de WhatsApp Android app maakt gebruik van een sleutel verificatie component die gedeeltelijk e omzeild kunnen worden op bruikbaarheid redenen.

De onderzoekers constateren dat, terwijl deze voorbeelden zich richten op een beperkt aantal populaire toepassingen hun methodologie en modellen kunnen worden toegepast op andere protocollen ook. Voorbeelden hiervan zijn: aan het, Draad en Facebook Messenger.