Un equipo de seguridad ha detectado ataques de suplantación de identidad en curso de LinkedIn que tiene como objetivo infectar a los usuarios en todo el mundo. Más información sobre la amenaza se da en este artículo.

Los ataques de phishing LinkedIn desatada por Desconocido hackers

Un equipo de investigación de seguridad ha descubierto una serie de ataques de suplantación de identidad de LinkedIn en curso. De acuerdo con el informe dado a conocer a los criminales utilizan diversas estrategias con el fin de obligar a las víctimas a visitar páginas de malware. La esencia de este tipo de infecciones es producir notificaciones, los mensajes y las páginas que presentan una copia convincente del servicio web legítimo o otros sitios relacionados.

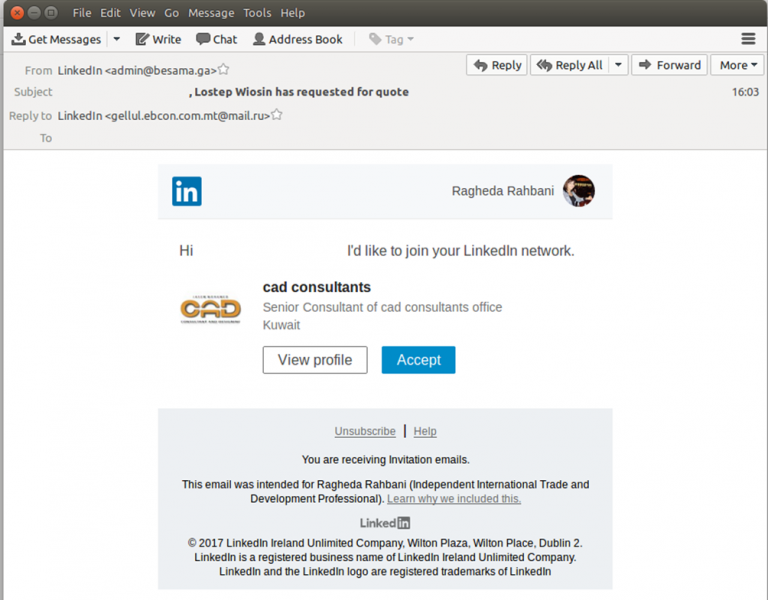

En lugar de enviar mensajes en servicio los delincuentes han tomado el texto y los gráficos legítima utilizado por LinkedIn y diseñado correos electrónicos idénticos buscando. Una vez hecho esto se incrustan en los hipervínculos de malware falsas notificaciones que se asemejan a las peticiones reales de conexión de LinkedIn. Las instancias personalizadas se enviaron a continuación a las víctimas utilizando diversos dominios. Uno de los principales es admin@besama.ga que actualmente se encuentra inactiva. Los expertos en seguridad y los administradores de sistemas pueden descubrir ciertas inconsistencias que pueden exponer fácilmente la estafa:

- Dirección de correo electrónico falsa - Los piratas informáticos utilizan una dirección falsa, tanto entrante como remitente, así como el uno listd en el “respuesta” campo.

- opción de redirección - Una vez que los usuarios hacen clic en un enlace que va a ser redirigido a una página de acceso de malware que está diseñado para parecerse a LinkedIn.

Por el momento no hay información sobre cómo los criminales detrás de él han obtenido los mensajes de correo electrónico de destino. Es posible que esto se hace a través de los datos recogidos de secuestradores de navegador y sitios de malware. Se crean en masa y formar grandes redes que se encuentran bajo el control de hackers. Incluso si los mensajes de correo electrónico de contacto no pertenecen a las personas que han sido infectadas por sí mismos antes de los ataques de suplantación de identidad de LinkedIn, se sospecha que las personas relacionadas con ellos han dado han infectado. Uno de los aspectos más destacados interesantes de esta campaña es el hecho de que los delincuentes utilizan un truco que intenta cubrir sus huellas. Esto se realiza mediante enlaces de malware cronometrados que pueden caducar una vez interactuado. Los expertos utilizan diferentes sitios legítimos en las firmas y otros materiales relacionados en los mensajes. Este enfoque híbrido que utilice también puede evadir ciertos filtros de spam y precauciones de seguridad.

Consecuencias de los ataques de suplantación de identidad en LinkedIn

Una vez que las víctimas interactúan con el hipervínculo que se le mostrará una página de acceso a LinkedIn falsificados. Si los usuarios deben introducir sus credenciales serán entregados inmediatamente a los controladores de hackers.

Sin embargo este no es el único escenario de malware que puede suceder. Tal comportamiento también puede estar vinculado a los siguientes casos:

- Entrega de malware - Las páginas pueden enlazar con el malware de diferentes tipos, incluyendo virus, ransomware, Troyanos y etc..

- Examinador de instalación Secuestrador - En algunos casos, los hackers pueden utilizar tácticas de estafa para entregar extensiones falsas LinkedIn y otros tipos de secuestradores de navegador. Ellos se anuncian como complementos útiles o como un componente oficial realizado por el equipo de LinkedIn. Una vez instalados alteran la configuración predeterminada (página de inicio, nueva página pestañas y motor de búsqueda) a los piratas informáticos controlados. Otro de los efectos sobre las víctimas es la instalación de un módulo de seguimiento que recoge tanto los datos de usuarios anónimos y privados.

- Los scripts de malware - Los delincuentes pueden incrustar secuencias de comandos diferentes que pueden conducir a la creación de pop-ups, banners y otros contenidos de distracción. Son formas de publicidad de destino en la mayoría de los casos.

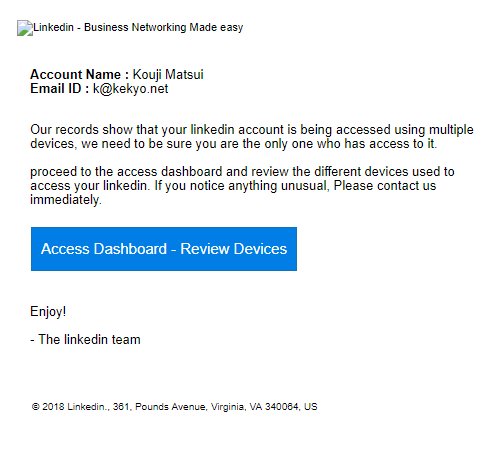

LinkedIn phishing de correo electrónico estafa Detectado

Hemos recibido informes acerca de un nuevo esquema de phishing LinkedIn que se aprovecha de una táctica de ingeniería social. Los operadores de hackers enviarán mensajes de correo electrónico personalizadas que contengan el nombre de cuenta y dirección de correo electrónico del usuario. La información se extrae citado por el motor de la infección visitando automáticamente los perfiles del usuario y el secuestro de los datos solicitados. Esto entonces se alimenta al módulo de generación de correo electrónico que se encarga de la creación de los mensajes.

Si los usuarios interactúan con el sitio que va a ser redirigido a una página falsa de inicio de sesión solicitando sus datos de la cuenta. Si se introduce entonces los operadores de hackers recibirán automáticamente y usarlos para el robo de identidad y otros delitos. Otras consecuencias posibles incluyen el chantaje de las víctimas y la carga de los datos de la cuenta a las bases de datos que puede ser vendido para obtener beneficios a los compradores interesados: agencias de marketing u otros hackers.

El uso de una solución anti-spyware de calidad puede ayudar a proteger a las víctimas de posibles infecciones de malware.

Escáner Spy Hunter sólo detectará la amenaza. Si desea que la amenaza se elimine de forma automática, usted necesita comprar la versión completa de la herramienta anti-malware.Obtenga más información sobre la herramienta de SpyHunter Anti-Malware / Cómo desinstalar SpyHunter