pesquisadores de segurança da computação pela Universidade Ben-Gurion do Negev relatar um novo ataque de malware através de telas sensíveis ao toque de substituição. Os especialistas relatam que é possível para os criminosos abusar serviços de reparação e inserir código malicioso usando esta técnica.

Telas sensíveis ao toque de substituição levam a infecções em smartphones

Uma nova rota de infecção por vírus foi identificada por especialistas da Universidade Ben-Gurion do Negev. Ele usa telas sensíveis ao toque de hardware de substituição como rota de intrusões. Tudo isso é detalhado em um artigo intitulado “Confiança despedaçada: Quando os componentes de substituição do smartphone atacam”. Os pesquisadores descrevem que conseguiram demonstrar os ataques usando simulações envolvendo dois dispositivos Android populares - o Huawei Nexus 6P e a LG G Pad 7.0.

A causa dos ataques está relacionada ao fato de a tela sensível ao toque do telefone e outros componentes de hardware serem fabricados por fabricantes OEM que também fornecem seu próprio código-fonte. Cada dispositivo usa pequenos ajustes e ajustes para levar em conta as diferenças nas implementações de software.

Isso permite que os fabricantes de dispositivos incluam patches que podem ajustar o kernel em um nível central. Um insight importante revela que os drivers de dispositivo envolvidos existem dentro do limite de confiança do telefone.

Telas sensíveis ao toque de substituição capazes de atacar smartphones

O software malicioso envolvido na operação das telas sensíveis ao toque de substituição leva a um perigoso ataque sem arquivo. Tais infecções não podem ser detectadas por software antivírus e não deixam pegadas duradouras. Uma das grandes vantagens de tais campanhas é o fato de que as telas sensíveis ao toque são um componente essencial e seu código de driver é necessário no estágio inicial de inicialização. Mesmo atualizações de firmware e redefinições de fábrica não podem proteger contra peças infectadas.

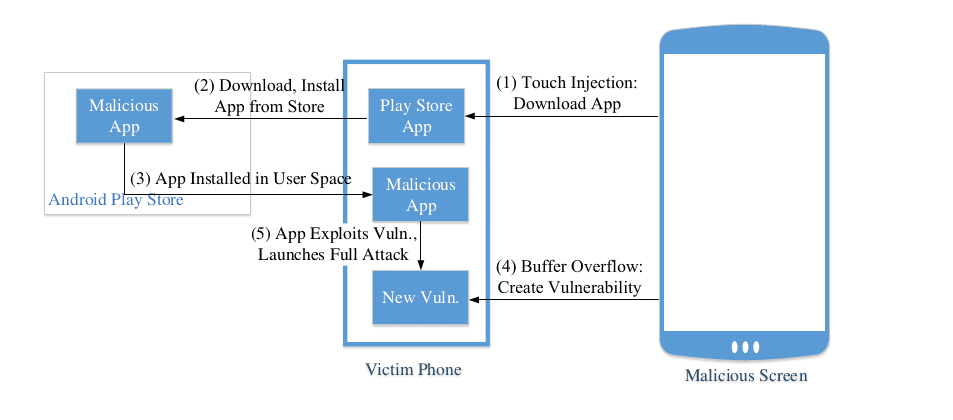

Existem dois tipos de ataque que podem ser usados como parte de um ataque em grande escala:

- Ataque de injeção de toque ‒ Este ataque envolve o uso de espionagem nos eventos de toque dos usuários e injeção de comandos falsificados no barramento de comunicação. O exemplo idealizado é capaz de gerar eventos a uma taxa de aproximadamente 60 toques por segundo.

- Ataque de estouro de buffer ‒ Este é um ataque que tenta explorar vulnerabilidades encontradas no controlador de toque para obter recursos de execução de código arbitrário.

Como resultado de suas ações, os ataques podem levar a vários resultados maliciosos. Um deles é a capacidade de personificar usuários injetando eventos de toque no barramento de comunicação. Isso permite que os hackers manipulem o fluxo de comandos e instalem software arbitrário, conceder permissões ou alterar as configurações do dispositivo.

Além disso, os ataques permitem que os criminosos dados sensíveis colheita e alterar configurações relacionadas à segurança, como senhas e padrões de bloqueio. O fato de o código ser injetado profundamente no sistema operacional permite que ele explorar outras vulnerabilidades e obter recursos de execução do kernel.

Consequências dos ataques de substituição de telas sensíveis ao toque de smartphones

Conforme descrito na seção anterior, as telas sensíveis ao toque de substituição infectadas por malware podem causar sérias preocupações de segurança e privacidade. Sabe-se que na prática é impossível detectar infecções, pois o código do malware é executado em um nível muito baixo que não pode ser detectado nem por software antivírus avançado. Isso permite que os criminosos se infiltrem em muitos dispositivos apenas ajustando o código do driver do dispositivo. Isso é possível iniciando um ataque de rede contra oficinas, fabricantes ou outros locais onde são feitas instalações de componentes.

Os especialistas conseguiram demonstrar os seguintes tipos de ataque em uma simulação de exemplo:

- Instalação de software malicioso ‒ Os criminosos podem se infiltrar nos dispositivos instalando seu próprio software nos dispositivos infectados.

- Capturas de tela e abuso de câmera ‒ Capturas de tela das telas e atividades do usuário, assim como as fotos da câmera podem ser tiradas e enviadas aos operadores por e-mail ou outros meios.

- Substituição de URL por Links Falsificados ‒ Links maliciosos podem ser inseridos no local de sites legítimos. Isso é feito por meio de scripts ou outros métodos.

- Arquivos de registro de colheita ‒ As instâncias de malware podem extrair os arquivos de log do sistema gerados nos dispositivos comprometidos.

- Infiltração completa do dispositivo ‒ Isso permite que o malware ultrapasse completamente o dispositivo alvo e se instale profundamente nos componentes do sistema.

Os especialistas em segurança aconselham os projetistas de sistemas a implementar os drivers de componentes fora do limite de confiança do telefone. Isso pode evitar infecções por malware desse tipo. Infelizmente, como os ataques demonstrados dependem de componentes de hardware com código de nível profundo específico, qualquer instância de malware não pode ser detectada de forma confiável neste momento.

Uma das formas de infiltração do código é através dos computadores das estações de trabalho dos técnicos. Esta é a razão pela qual recomendamos que todos usem um utilitário anti-malware de qualidade. Ele pode se defender contra todos os tipos de vírus que podem transportar módulos que se infiltram nos sistemas e podem colocar em risco as máquinas de reparo com tais instâncias.

digitalizador Spy Hunter só irá detectar a ameaça. Se você quiser a ameaça de ser removido automaticamente, você precisa comprar a versão completa da ferramenta anti-malware.Saiba Mais Sobre SpyHunter Anti-Malware Ferramenta / Como desinstalar o SpyHunter