Os pesquisadores de segurança descobriram uma das falhas de processador mais perigosas, chamada Meltdown e Spectre, que afeta quase todos os processadores modernos. As vulnerabilidades de segurança afetam gerações inteiras de computadores e dispositivos de todos os tipos que usam os chips citados. Como consequência, os hackers podem obter acesso a informações confidenciais que estão sendo processadas pelos computadores.

Vulnerabilidades de fusão e espectro expostas

As vulnerabilidades críticas foram identificadas por várias equipes de especialistas, incluindo os do Google Project Zero e várias grandes universidades ao redor do mundo. As falhas permitem que os invasores quebrem o isolamento fundamental entre os aplicativos do usuário e o sistema operacional. As informações que estão sendo processadas pelos computadores são, portanto, vazadas para os invasores. Uma grande parte de todos os usuários de computador é afetada pelo bug.

No momento não há como detectar se um computador foi comprometido pelos hackers, pois o malware não deixa rastros nos arquivos de log. Outra grande preocupação é o fato de que o software de segurança (neste momento) não são capazes de distinguir efetivamente os exploits Meltdown e Spectre de aplicativos regulares. Sinais de alerta sobre as infecções podem ser produzidos se um malware tentar causar intervenções em grande escala ou manipulação de arquivos. Uma exploração de prova de conceito revela que o conteúdo da memória do computador é revelado. Exemplo de dados inclui as seguintes:

- Entrada do usuário em tempo real - O uso contínuo da exploração pode permitir que os operadores do hacker extraiam o movimento do mouse, pressionamentos de tecla e outras atividades do usuário de maneira semelhante aos cavalos de Tróia.

- Data Computer - Informações detalhadas sobre os componentes de hardware são coletadas. As duas explorações também permitem que os criminosos extraiam dados de todos os aplicativos em execução.

No momento, não há evidências de que os exploits Meltdown e Spectre tenham sido usados na selva.

Quais dispositivos são afetados?

Os computadores afetados incluem todos os fatores de forma (Área de Trabalho, laptops e infraestrutura em nuvem) que inclui processadores Intel, incluindo a função de execução fora de ordem. Na realidade, isso inclui todos os processadores feitos pela empresa desde 1995 exceto os intervalos Itanium e Intel Atom antes 2013. De acordo com o Google, as duas falhas também afetam dispositivos Android e Chrome OS. De acordo com a gigante da tecnologia, os chips AMD também podem ser explorados pela falha. Os processadores ARM Cortex-A A também foram confirmados como vulneráveis.

Os especialistas em segurança também indicam que os provedores de serviços em nuvem que usam Intel CPUS e o software de virtualização XEN PV também são afetados. A razão para isso é o fato de que os contêineres dependem de um kernel host, tais inclusões são como o Docker, OpenVZ e LXC.

O Google postou uma postagem detalhada no blog que dá detalhes sobre seus produtos e serviços. andróide dispositivos executando as atualizações de segurança mais recentes (Dispositivos Nexus e Pixel) deve ser protegido de ambas as vulnerabilidades. o Google Chrome navegador pode ser modificado para mitigar os ataques do navegador, habilitando o Isolamento de local característica. O recurso pode ser ativado habilitando o seguinte sinalizador:

cromada://flags / # enable-site-per-process

O próximo Versão 64 que deve ser lançado em janeiro 23 irá conter recursos de proteção contra o exploit. Google Chrome OS instâncias executando os patches de segurança mais recentes (versão 63) estão protegidos das façanhas.

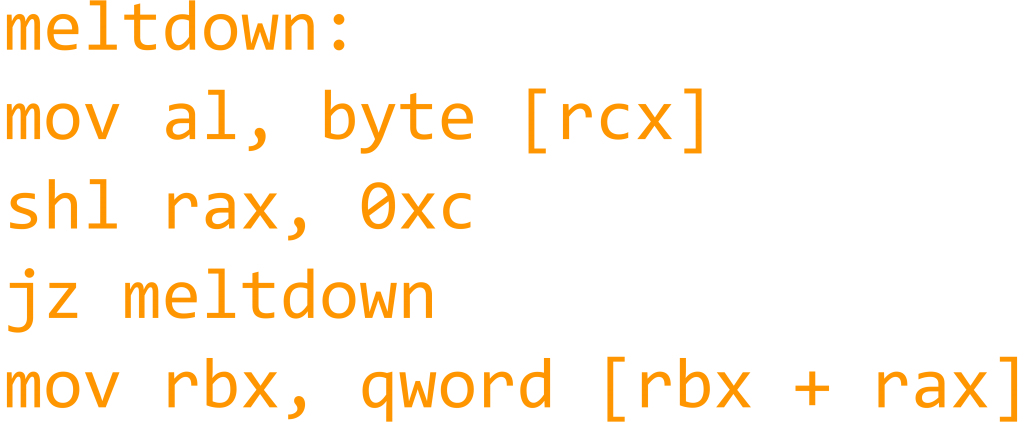

Detalhes sobre o Meltdown Exploit

A vulnerabilidade Meltdown deriva seu nome do fato de que efetivamente derrete os limites de segurança que são normalmente impostos pela arquitetura de hardware dos computadores. A falha explora os efeitos colaterais da capacidade de execução fora de ordem que faz parte de todos os processadores modernos. Este é um recurso que lê as localizações arbitrárias da memória do kernel, em outras palavras, permite que o malware obtenha acesso a todos os dados confidenciais, incluindo senhas e dados pessoais. Os especialistas em segurança também observam que os ataques são independentes do sistema operacional e não dependem de nenhuma vulnerabilidade de software, pois a falha é baseada em uma implementação de design de hardware de baixo nível.

A nova técnica supera a implementação de isolamento de memória completamente e fornece um método muito simples e fácil que os hackers podem usar para ler toda a memória do kernel das máquinas comprometidas. O código do malware explora as informações do canal lateral que estão disponíveis na maioria dos processadores modernos. Um subconjunto das características associadas ao Meltdown ilustra os seguintes recursos:

- Acesso de baixo nível - O exploit Meltdown permite que os operadores de malware acessem os hosts de destino em um nível muito profundo, evitando, assim, todos os mecanismos de segurança de software e sistema operacional.

- Penetração de virtualização - Os especialistas em segurança observam que o Meltdown pode ser usado como uma arma eficaz contra servidores empresariais e corporativos, bem como serviços em nuvem que dependem de máquinas virtuais.

- Compatível com todos os sistemas operacionais modernos - O código de prova de conceito foi considerado eficaz ao ler toda a memória mapeada em computadores Linux e Mac OS X. Os analistas relatam que o Meltdown também conseguiu extrair uma grande parte das regiões de memória das máquinas Windows.

O exploit Meltdown pode ser remediado aplicando um patch chamado KAISER que funciona para Linux, Computadores Mac OS X e Windows. No momento, ele está em revisão e muito provavelmente será enviado e aplicado pelos fornecedores e empresas de software relevantes em emergências / atualizações críticas futuras.

Mais detalhes sobre o Spectre Exploit e suas capacidades

A exploração do Spectre funciona de uma maneira diferente, induzindo as máquinas vítimas a executar especulativamente operações que não ocorreriam durante a execução padrão do aplicativo. O ataque depende de dois recursos do processador: execução especulativa e previsão de ramo. Esta é uma técnica de otimização de desempenho que é executada pela CPU, onde ela tentará adivinhar quais comandos executar nos endereços finais apropriados.

Os ataques resultam em violações de implementação que contornam os mecanismos de segurança do computador. Os especialistas observam que isso faz parte do código do microprocessador e representa um problema muito sério. Processadores vulneráveis abrangem quase todas as gamas da AMD, Intel e ARM, o que resulta em bilhões de dispositivos vulneráveis. A exploração do Spectre é categorizada como um tipo inteiramente novo de ameaça à segurança devido ao fato de que emprega uma nova técnica de malware. Os analistas descobriram que existem dois tipos de ataque que permitem que os hackers obtenham acesso a hardware sensível e dados do usuário:

- Ataques de código nativo - Os especialistas em segurança criaram aplicativos de prova de conceito que contêm dados secretos em seu espaço de acesso à memória. O malware foi compilado e testado em computadores de laboratório. Os resultados indicaram que a exploração do Spectre permite que usuários mal-intencionados vazem informações confidenciais dos hosts comprometidos, bem como executem códigos perigosos.

- Ataques de JavaScript - A falha do Spectre pode penetrar nos ambientes sandbox do navegador e infectar sistemas de computador usando o código JavaScript. Os especialistas em segurança puderam demonstrar isso criando malware de teste que foi capaz de extrair com sucesso os dados do usuário dos hosts comprometidos.

O Spectre nos explora muito mais difícil de explorar do que Meltdown e, como resultado, mais difícil de mitigar. Nenhuma correção permanente está disponível ainda, no entanto, várias vias de intrusão de malware podem ser protegidas usando patches de software.

Meltdown e Spectre exploram consequências de segurança

Como esses ataques constituem uma categoria totalmente nova de explorações, as consequências são avassaladoras. Já informamos que os computadores afetados são uma grande parte de todas as máquinas em execução. O fato de que as intrusões em alguns casos não podem ser detectadas o torna uma arma muito capaz nas mãos dos invasores. Felizmente, nenhum ataque ou violação foi relatado ainda. O exploit Meltdown pode ser corrigido aplicando o patch crítico de segurança e esperamos que o ataque Spectre seja corrigido também.

A análise aprofundada conclui que os fornecedores de hardware devem levar em consideração os riscos de segurança da implementação de tais tecnologias. Os especialistas propõem o desenvolvimento de um conjunto de instruções de longo prazo que os fornecedores devem implementar em seus produtos para protegê-los de vulnerabilidades. Uma das razões propostas para isso é o fato de que os fornecedores de processadores se concentram mais em tecnologias de otimização de desempenho. O uso de camadas e código complexo que interage com os componentes, drivers de dispositivos e sistemas operacionais são considerados uma das fontes mais populares de tais vulnerabilidades.

Como se proteger do colapso e das explorações espectrais

Todos os patches de software do usuário e sistema operacional devem ser instalados assim que estiverem disponíveis. Infelizmente, uma solução completa ainda não está disponível. No entanto, as ferramentas de detecção baseadas em comportamento podem prevenir eficazmente a corrupção do sistema. Isso é possível devido ao fato de que as soluções avançadas incluem um mecanismo heurístico avançado que pode detectar aplicativos perigosos usando o reconhecimento de padrões e outras técnicas. Agora que o código de prova de conceito e as assinaturas foram publicados em seus bancos de dados, a eficiência desses produtos foi melhorada. Recomendamos que todos os usuários examinem seus sistemas com uma solução anti-spyware de nível profissional a fim de detectar quaisquer alterações ou processos de vírus em execução.

digitalizador Spy Hunter só irá detectar a ameaça. Se você quiser a ameaça de ser removido automaticamente, você precisa comprar a versão completa da ferramenta anti-malware.Saiba Mais Sobre SpyHunter Anti-Malware Ferramenta / Como desinstalar o SpyHunter