Remoção de Gmera Mac Trojan - Instruções para restauração do Mac

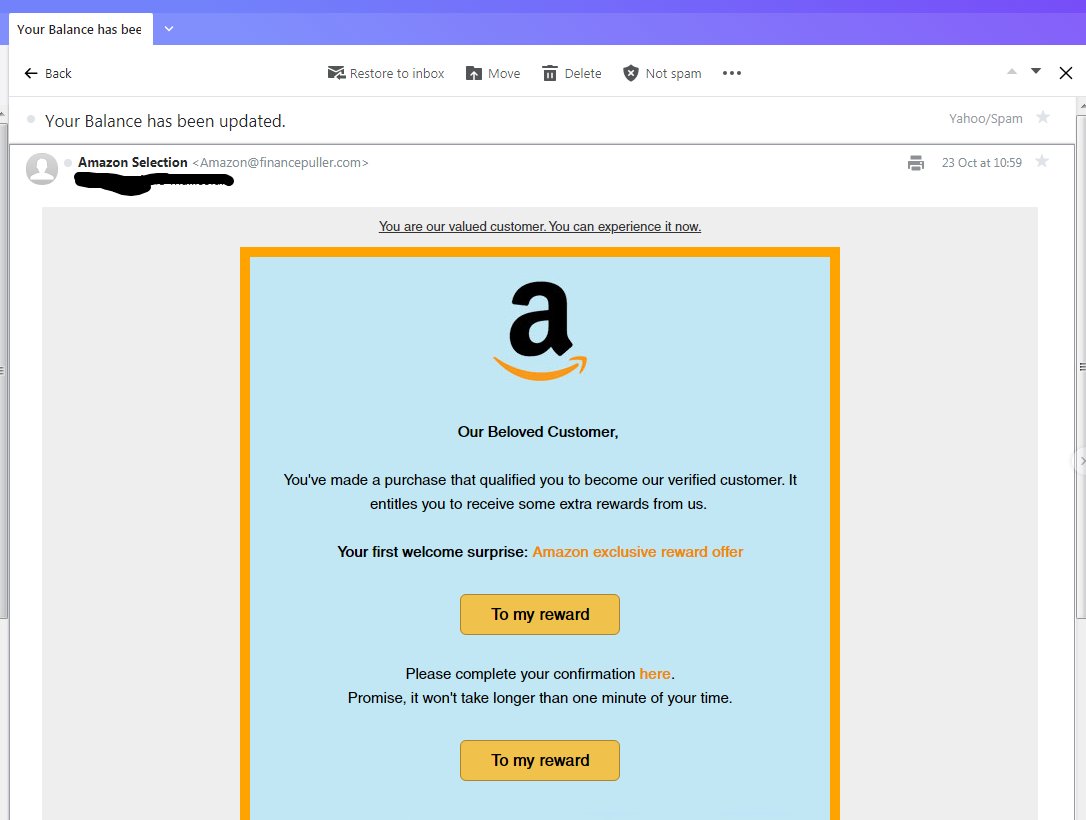

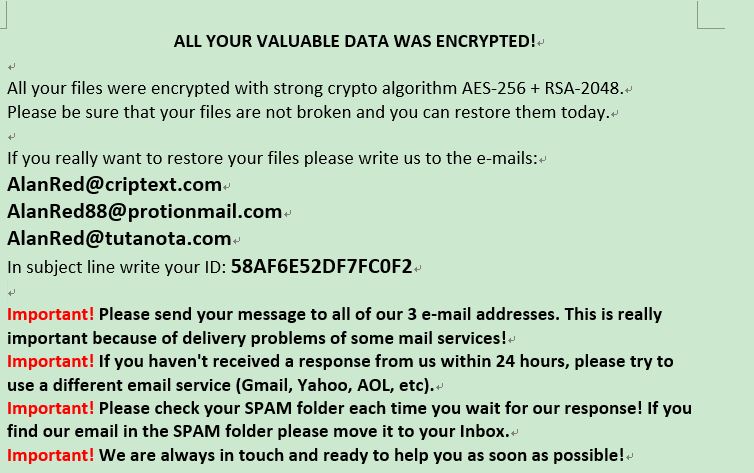

Este artigo foi criado para fornecer informações sobre como remover rapidamente o Trojan Gmera Mac do seu Mac de maneira eficaz.. O Trojan Gmera Mac é uma ameaça muito perigosa para todos os computadores Mac, pois pode…