I virus informatici sono in rapida evoluzione, come gli hacker stanno concependo nuovi tipi di meccanismi di malware e di consegna. Nonostante il fatto che gli utenti di computer più ordinarie li percepiscono come singoli file eseguibili che vengono eseguiti un comportamento di script predefinito, le campagne di attacco attuali mostrano un modo completamente diverso di gestire i file. Il paesaggio virus informatico sta cambiando rapidamente come pezzi di malware di nuova generazione vengono prodotte. In certe situazioni, la gara analisti della sicurezza contro gli hacker come infezioni può rimanere inosservato per lunghi periodi di tempo. Questo articolo esplora alcuni dei campioni di progettazione di virus informatici contemporaneo ei componenti del malware essenziali che sono diventati di serie negli ultimi anni.

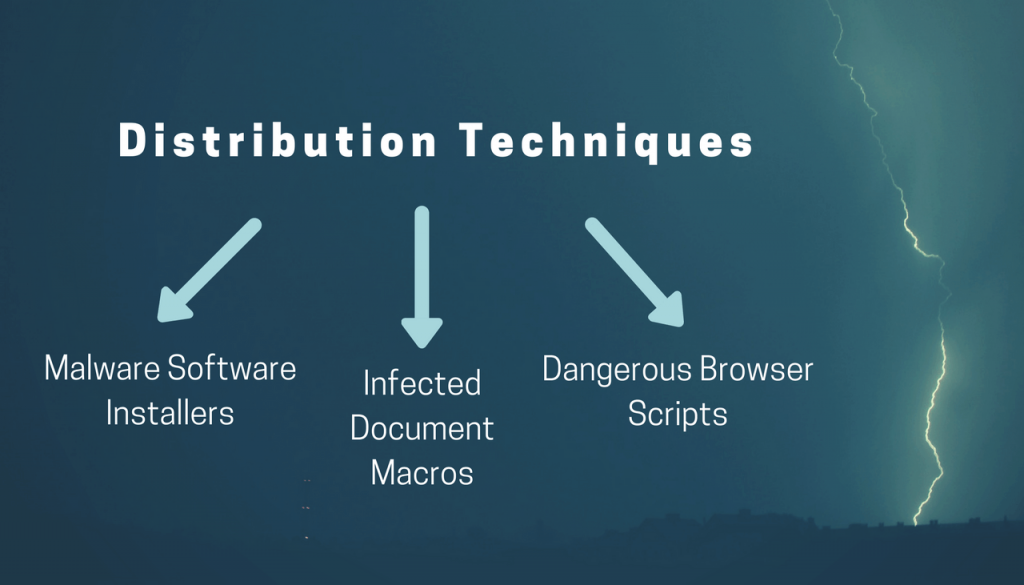

Principi malware: Tecniche di distribuzione

Uno degli aspetti più importanti delle varie campagne di attacco è la fase di progettazione. In misura maggiore, il meccanismo di infezione rimane molto più importante degli stessi componenti del malware. Per un criminale informatico, il compito più pericoloso è la fase di intrusione iniziale in quanto hanno bisogno di scoprire un modo per hackerare gli obiettivi previsti. Negli ultimi anni,, le strategie di distribuzione sono cambiate drasticamente poiché i criminali utilizzano un'ampia gamma di strumenti, servizi web, e meccanismi avanzati.

Gli utenti di computer possono diventare vittime di truffe di phishing elaborati che utilizzano strategie multiple di ingegneria sociale. Questo può essere fatto con l'invio di link ai siti pirata a controllo o un pezzo di file di minacce informatiche. Invece di fare affidamento su un singolo file eseguibile che può essere facilmente scansionato con un semplice motore antivirus in tempo reale, gli hacker possono integrare moduli scaricabili che utilizzano un processo di consegna in più fasi. Ci sono diverse strategie che sono stati trovati per essere efficace nel virus che implementano su scala mondiale.

- Malware Software Installatori - I criminali possono scaricare installatori software legittimi dalle pagine ufficiali del fornitore di download. Essi sono modificati per includere il codice del malware, il file risultante viene poi distribuito utilizzando una varietà di modi: messaggi e-mail, pagine contraffazione scaricare, P2P e ecc.

- Macro documento infetto - Questo tipo di documenti pongono documenti legittimi interessi degli utenti e posa le fatture, notifiche o lettere. Essi possono essere di vario tipo (documenti di testo ricco, fogli di calcolo o presentazioni) e lanciare una richiesta di notifica che chiede le vittime di attivare le macro incorporate (script). Se questo è fatto l'infezione da virus segue.

- Gli script del browser pericolose - Quando gli attacchi coinvolgono contraffatti plugin del browser web (noto anche come dirottatori). Di solito si reindirizzare le vittime di un sito di hacker azionato modificando le impostazioni predefinite. Durante l'infezione iniziale del campione virus può anche essere distribuito nei computer vittima.

Altri modi diretti di fornitura di infezioni da virus comportano la creazione di siti di malware. Usano la stessa grafica e testo siti legittimi e di solito pongono come copie contraffatte di servizi Internet e portali di download. Gli hacker registrare nomi di dominio che sono simili ai siti legittimi, di conseguenza molti utenti sono vittime di loro.

Ultimamente, i virus vengono anche distribuiti utilizzando messaggi di social media da profili falsi, programmi di chat, e forum web. Questo va avanti ulteriormente nelle chat in-game, comunità di gioco (come ad esempio Steam) e altre applicazioni correlate.

Meccanismi Virus infezione iniziale

Una volta che i virus sono stati dispiegati per la vittima ospita viene avviato la prima fase dell'infezione. Solitamente, la maggior parte delle minacce malware avvia i motori non appena viene eseguita questa operazione, che è il comportamento predefinito. Il software anti-malware ha la capacità di fare attenzione a questo comportamento e può segnalare immediatamente al software di scansione di eseguire un'analisi approfondita del file potenzialmente dannoso. Di conseguenza, questi ceppi possono bypassare i motori in tempo reale. Questo è legato alla protezione invisibile capacità che contrastare il comportamento previsto. Essi possono anche passare attraverso il sistema alla ricerca di altri software di sicurezza. Se presenti possono essere interamente o bypassati complessivamente rimossi. I virus possono anche essere programmati per eliminare se stessi ed evitare il rilevamento.

Il passo successivo sarebbe istituire un raccolta di informazioni modulo. Esso utilizza un modulo separato che è in grado di estrarre un sacco di dati dagli host compromessi. Gli esperti di sicurezza di solito classificano le informazioni in due gruppi principali:

- anonimo Metrics - Sono usati dai criminali per giudicare quanto sia efficace la campagna attacco è. Normalmente i dati consiste di versione del sistema operativo di dati e informazioni correlate.

- Dati Personali Identificabili - Questo tipo viene estratto con una speciale istruzione che cerca le stringhe relative all'identità degli utenti. Di conseguenza gli hacker possono ottenere informazioni come il nome della vittima, indirizzo, telefono, interessi, credenziali di account e password.

Queste informazioni possono essere trasmesse agli operatori degli hacker utilizzando una connessione di una volta. In altri casi, è possibile stabilire una connessione costante con i controllori criminali tramite un server di comando e controllo. Solitamente, le connessioni crittografate sono la norma e gli hacker possono utilizzarle per inviare comandi arbitrari alle vittime. In certi casi, può anche essere utilizzato per fornire ulteriori minacce malware. La infezione Trojan può seguire il che consentirebbe agli operatori hacker di spiare le vittime in tempo reale e di assumere il controllo delle macchine in qualsiasi momento.

In un modo simile ransomware i virus possono essere distribuiti ai computer vittima. Una volta che hanno sistema infiltrato i loro motori di malware inizia a elaborare i file sensibili degli utenti in base a un elenco di built-in di estensioni di file. Gli utenti sono quindi ricattati a pagare una tassa di riscatto per gli hacker utilizzando un criptovaluta.

Virus design Trends - Implicazioni di infezioni avanzate

Negli ultimi anni,, gli hacker di computer hanno implementato concetti più recenti che estendono ulteriormente le capacità delle campagne di attacco malware in corso. Un'aggiunta che è diventato standard è il meccanismo vari consegna passo. Una volta che i criminali sono stati in grado di penetrare i computer della rete possono utilizzare il secondo stadio di avviare vari tipi di modifiche di sistema.

Ad esempio la modifica della Registro di Windows può disattivare determinati servizi ed è anche la causa di errore dell'applicazione. Solitamente, tali modifiche vengono apportate al fine di causare a stato persistente di esecuzione. Questo tipo di infiltrazione può monitorare le azioni di sistema e utente per proteggersi dalla rimozione. In seguito all'installazione di malware può contrastare attivamente tali azioni manipolando il sistema e collegare a processi di sistema. I file dei virus vengono inseriti nella cartella di sistema di Windows e rinominato come componenti legittimi, questo è fatto in modo di non sollevare sospetti. il malware avanzato può anche eliminare il Copie shadow del volume il che rende difficile per le vittime di ripristinare i propri dati. ceppi ransomware possono anche interagire con il Volume manager che rende possibile l'accesso tutto lo storage rimovibile e condivisioni di rete disponibili. Uno dei fatti pericolosi è che gli utenti di malware tendono a utilizzare queste istruzioni di malware avanzate con minatori criptovaluta. Essi rappresentano il codice malware che sfrutta le componenti hardware disponibili al fine di generare reddito per gli operatori.

In altri casi i ceppi di virus designati possono includere botnet codice. Questo è un tipo molto pericoloso di malware che può superare il controllo completo del sistema e collegarlo ad una rete zombie mondo. Gli operatori degli hacker dietro l'infezione può quindi utilizzare la potenza combinata di tutti i nodi (noto anche come “bot”) per lanciare denial of service attacchi devastanti.

Quando gli operatori del malware cercano di raccogliere informazioni sugli utenti in campagne ricatti potenziali possono scegliere di integrare un keylogger utility nel codice. Sarà costantemente trasmettere tutta uscita tastiera e movimento del mouse a un database gestito da hacker. Quando utilizzato in combinazione con un esempio Trojan gli hacker possono anche visualizzare tutte le azioni vittima in tempo reale.

Come gestire computer infezioni da virus

In molti casi gli utenti di computer possono essere inconsapevoli che essi sono stati infiltrati da un virus. Gli analisti della sicurezza di notare che v'è un aumento della botnet e campioni dello stealth che non danno un'indicazione visibile che le macchine sono stati influenzati. Come spiegato sopra loro motori di malware hanno la capacità di collegare a processi di sistema e come tale non è visibile anche se gli utenti tentano di individuare una potenziale intrusione.

In combinazione con il fatto che un sacco di esempi avanzati in grado di bypassare completamente o rimuovere il software antivirus esistente, solo l'uso di una soluzione di qualità anti-spyware in grado di proteggere gli utenti e rimuovere le infezioni trovate. Consigliamo vivamente a tutti gli utenti Scansione dei computer il loro sistema di virus.

Spy Hunter scanner rileva solo la minaccia. Se si desidera che la minaccia da rimuovere automaticamente, è necessario acquistare la versione completa del tool anti-malware.Per saperne di più sullo strumento SpyHunter Anti-Malware / Come disinstallare SpyHunter