Cet article est d'une menace récente ransomware qui a frappé des milliers de Hewlett-Packard Enterprise Integrated Lights-Out 4 interfaces ou HPE iLO 4 pour faire court. Ces interfaces permettent d'accéder aux serveurs HP Enterprise et leur contrôle à distance. La menace est ransomware cryptant les disques durs des serveurs, puis demander Bitcoins en rançon pour restaurer les fichiers dans les disques. Un chercheur de sécurité qui va par la poignée de twitter @M_Shahpasandi a été le premier à faire la découverte de l'attaque.

Qu'est-ce que Hewlett-Packard Enterprise iLO et interface connexes?

iLO est un processeur de gestion de serveur distant embarqué sur les cartes système de serveurs Hewlett-Packard ProLiant Enterprise et des modules de calcul Synergy. Le processeur de gestion permet la surveillance et le contrôle des serveurs des sites distants. HPE gestion iLO est un outil puissant qui offre de multiples façons de configurer, mettre à jour, moniteur, et les serveurs de réparation à distance.

Les groupes d'interface Web iLO tâches similaires pour la navigation et flux de travail facile. L'interface est organisée en vue de l'arbre de navigation. Les branches de haut niveau sont des informations, Fédération iLO, Console à distance, Virtual Media, Gestion de l'alimentation, Réseau, support à distance, et administration. En un mot, ces interfaces fournissent un accès administratif à tous les serveurs qui sont sous la commande de l'interface.

Plus d'informations sur les attaques visant HPE iLO 4

Il semble que pour l'instant interfaces HPE iLO qui ont été touchés par la menace ransomware sont accessible au public. Sur 5,000 iLO-4 ont été trouvés être publiquement exposée comme statistiques Shodan montrer.

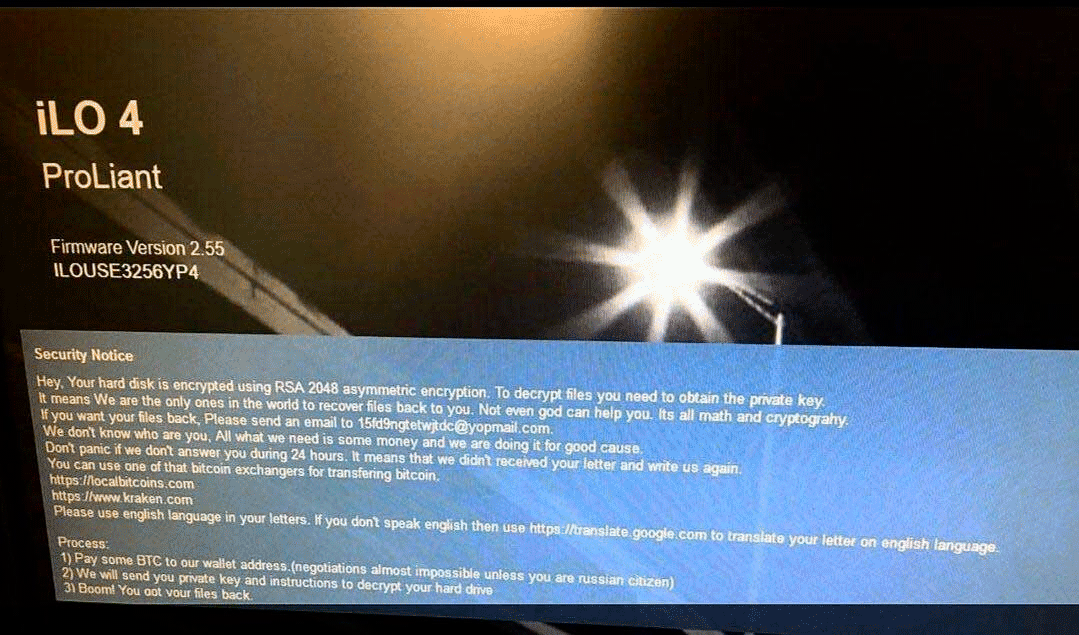

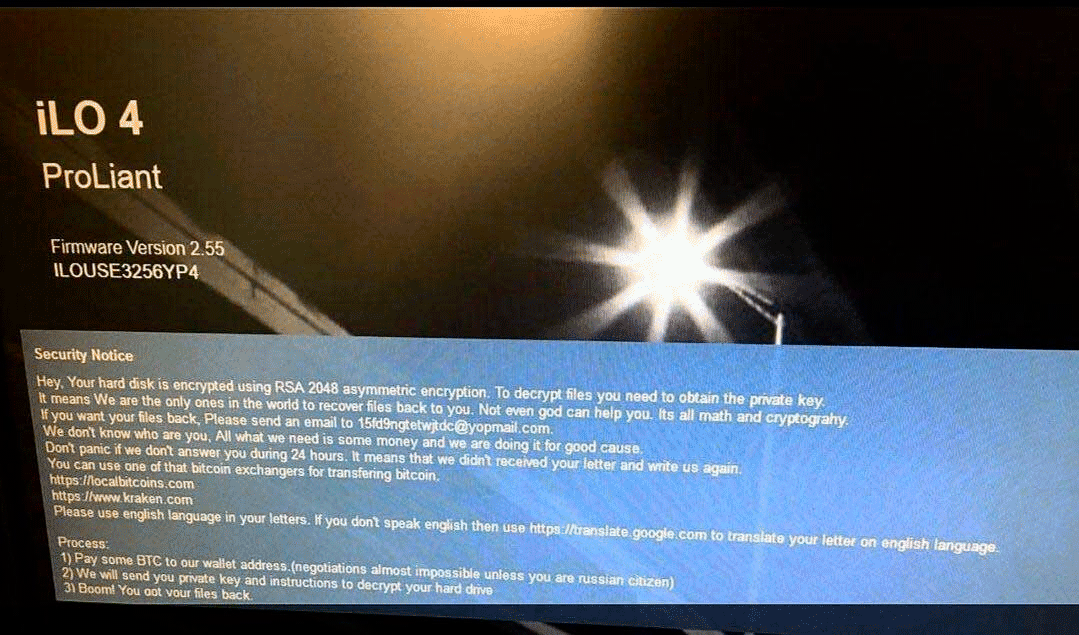

Si l'interface est HPE iLO frappé par le ransomware, la bannière de sécurité sera modifiée. La bannière modifiée de sécurité de connexion ajoutée par des attaquants déclare ce qui suit:

Avis de sécurité

Hey. Votre disque dur est crypté à l'aide RSA 2048 chiffrement asymétrique. Pour déchiffrer les fichiers dont vous avez besoin pour obtenir la clé privée.

Cela signifie que nous sommes les seuls dans le monde pour récupérer des fichiers vers vous. Même Dieu ne peut vous aider. Son tout mathématiques et cryptographie .

Si vous voulez vos fichiers, S'il vous plaît envoyez un courriel à 15fd9ngtetwjtdc@yopmail.com.

Nous ne savons pas qui vous êtes, Tout ce que nous avons besoin est un peu d'argent et nous le font pour la bonne cause.

Ne paniquez pas si nous ne vous répondons pas au cours 24 heures. Cela signifie que nous ne l'avons pas reçu votre lettre et nous écrire à nouveau.

Vous pouvez utiliser des échangeurs de Bitcoin que pour Bitcoin transférer.

https://localbitcoins.com

https://www.kraken.com

S'il vous plaît utiliser la langue anglaise dans vos lettres. Si vous ne parlez pas l'anglais puis utilisez https://translate.google.com pour traduire votre lettre sur la langue anglaise.Processus:

1) Payer un peu BTC à l'adresse de notre portefeuille.(négotations presque impossible à moins que vous êtes un citoyen russe)

2) Nous vous ferons parvenir la clé privée et des instructions pour déchiffrer votre disque dur

3) Boom! Vous avez vos fichiers.

Voici une image représentant la bannière de sécurité partagée par @M_Shahpasandi sur Twitter:

Les victimes rapportent que l'attaque ou bien encrypte essuie les disques durs qui ont été ciblés. L'ordre chronologique de l'attaque est la suivante:

- L'accès se fait à l'interface Integrated Lights-Out

- Le Security Login Banner a été activé

- A ISO à distance a été monté

- Les scripts ou les programmes sont exécutés à partir de l'ISO

- Le serveur est redémarré

Il est spéculé que les attaquants utilisés pour accéder soit par l'exécution de la CVE-2013-4786 vulnérabilité, ce qui permet une attaque de force brute hors ligne pour un hachage de mot de passe d'un utilisateur valide ou iLO via le CVE-2017-12542 vulnérabilité, qui permet à un contournement de l'authentification, résolu par la mise à jour à la version iLO 2.53.

De nombreux chercheurs en sécurité recommandent que HPE OIT 4 ou toute autre interface de commande à distance similaire pour les serveurs ne doit jamais être connecté à l'Internet. Réseaux privés virtuels sécurisés devraient être utilisés pour l'accès et vous devriez avoir la dernière version du micrologiciel installé qui est disponible à tout moment.