Una nueva botnet llevar a cabo ataques a gran escala ha sido descubierto por los investigadores de seguridad. La botnet es apodado DDG y se proclama la segunda mayor red de bots minera vez. Sus objetivos son los servidores Redis y OrientDB.

Ataques Descripción DDG.Mining.Botnet

Un par de meses atrás investigadores NETlab notó una exploración en curso a gran escala que se dirige a las bases de datos OrientDB. Después de un análisis adicional, los investigadores descubrieron que este es “una red de bots de larga duración”Que está dirigido a la minería Monero. Netlab nombrado el DDG.Mining.Botnet botnet después de su módulo de función básica.

De acuerdo a estadística, la botnet ha extraído más de 3,395 Monero que asciende a más de $920,000, por lo que es la segunda mayor red de bots Monero después de la botnet MyKings.

La botnet ha estado activo al menos desde finales 2016 y había sido completamente actualizado en el curso de 2017.

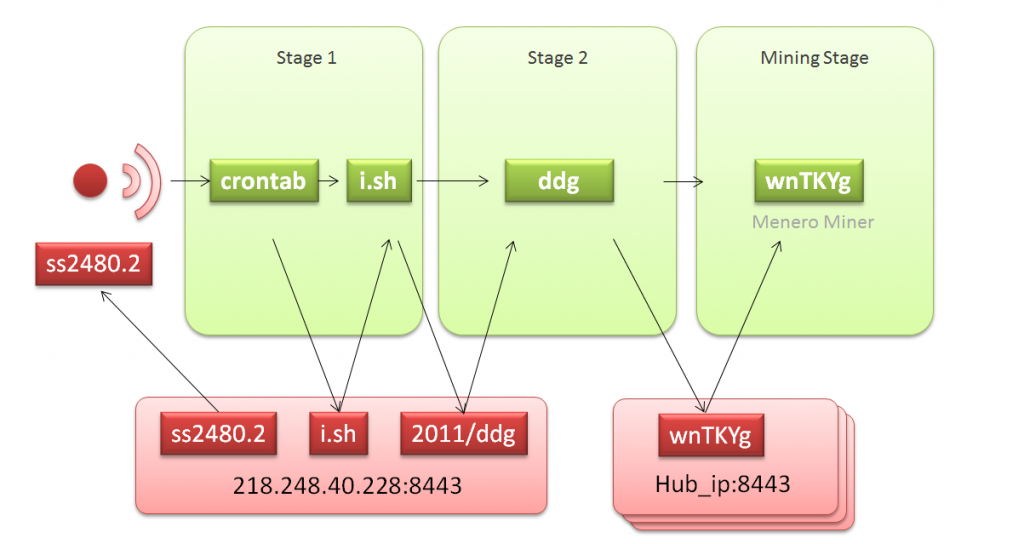

DDG utiliza un diseño C2 y HUB para comunicarse con sus clientes. El HUB es un conjunto de direcciones IP y nombres de dominio que se utiliza para proporcionar programa Miner para los clientes comprometidos para descargar.

Los investigadores también señalan que fueron capaces de registrar y sumidero dos nombres de dominio que se desplegaron por v2011 de la red de bots. Gracias a esta actividad, era posible para ellos tener un vistazo de cerca a toda la estructura de red de bots DDG.

DDG Botnet Monero actividades mineras

Los usos de redes de bots https://monero.crypto-pool.fr/ como su piscina de la minería, y tres carteras Monero:

- Monedero # 14AxgKJtp8TTN9Ab9JLnvg7BxZ7Hnw4hxigg35LrDVXbKdUxmcsXPEKU3SEUQxeSFV3bo2zCD7AiCzP2kQ6VHouK3KwnTKYg

- Monedero # 245XyPEnJ6c2STDwe8GXYqZTccoHmscoNSDiTisvzzekwDSXyahCUmh19Mh2ewv1XDk3xPj3mN2CoDRjd3vLi1hrz6imWBR1

- Monedero # 344iuYecTjbVZ1QNwjWfJSZFCKMdceTEP5BBNp4qP35c53Uohu1G7tDmShX1TSmgeJr2e9mCw2q1oHHTC2boHfjkJMzdxumM

Al parecer,, la piscina hizo posible que los investigadores para comprobar los pagos de las carteras - un total de 3,395 moneda.

La botnet DDG explota la siguiente ejecución remota de código falla: CVE-2017 a 11467. A través de esta explotación en la forma de un ataque de fuerza bruta, los operadores de redes de bots están comprometiendo con éxito los servidores antes mencionados. Lo que es problemático es que los ciberdelincuentes detrás de esta operación se dirigen a los servidores con capacidades de computación de gran alcance.

En cuanto al ataque en sí mismo, se sigue este marco:

- Escaneo inicial: Los cibercriminales están explotando la vulnerabilidad RCE conocida de la base de datos OrientDB dejar caer la carga útil de ataque;

- Escenario 1: Los cibercriminales están modificando las tareas locales de Crontab programado, descargar y ejecutar i.sh (hxxp: //218.248.40.228:8443/i.sh) en el servidor principal para mantenerlo sincronizado cada 5 acta;

- Escenario 2: DDG atraviesa el archivo hub_iplist.txt incorporada, entonces se comprueba la conectividad de cada entrada única y trata de descargar el programa Miner correspondiente wnTKYg;

- Etapa Minería: El programa se inicia minero, el uso de los recursos informáticos del huésped comprometido para comenzar la minería de la cartera de los cibercriminales.

Es muy recomendable para los usuarios de computadoras para escanear su sistema para las infecciones activas y malware mediante un programa anti-malware. Dicho programa sirve para evitar que muchas acciones maliciosas y detener la distribución de software malicioso.

SpyHunter escáner sólo detecta la amenaza. Si desea que la amenaza se elimine de forma automática, usted necesita comprar la versión completa de la herramienta anti-malware.Obtenga más información sobre la herramienta de SpyHunter Anti-Malware / Cómo desinstalar SpyHunter