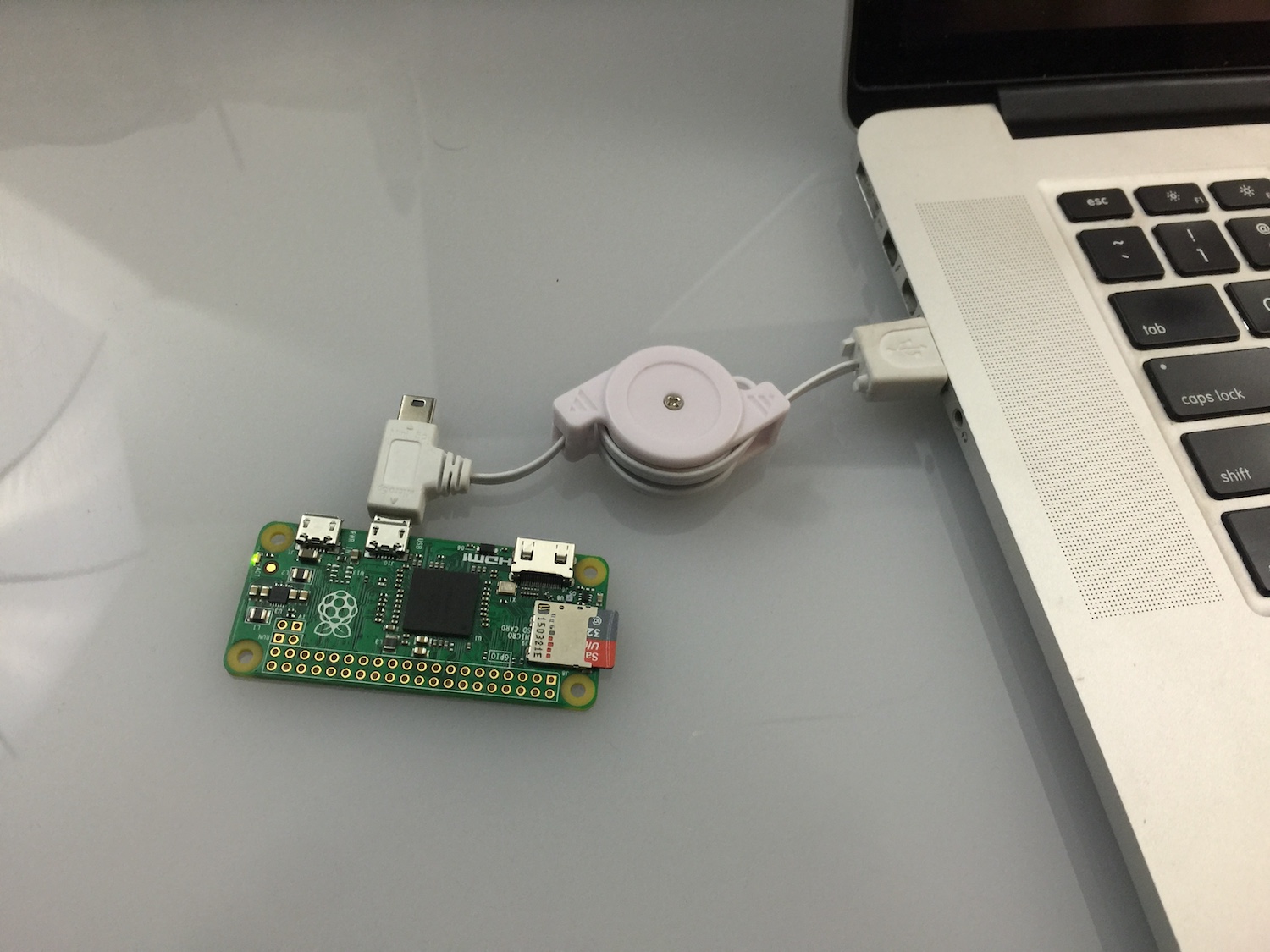

El arsenal de herramientas explotar, ha sido ampliada. Conocer PoisonTap, una herramienta creada por el famoso Samy Kamkar. PoisonTap está diseñado para ejecutar el software libremente disponible en una $5 raspeberry dispositivo Pi cero. Pero como funciona?

La pequeña herramienta sólo necesita ser enchufado en la ranura USB de un ordenador. A continuación, se interceptar todo el tráfico web encriptado, cookies de autenticación incluidos. Se necesitan estos cookies para acceder a las cuentas privadas. Una vez hecho esto, PoisonTap enviará los datos a un servidor del atacante. Además, la herramienta también instala una puerta trasera para permitir el control remoto a través de la red local de navegador y del propietario del PC.

¿Por qué Samy Kamkar crear PoisonTap en el primer lugar?

En una conversación con ArsTechnica dio la siguiente explicación:

La motivación principal es demostrar que, incluso en un equipo protegido por contraseña de salir corriendo de una red Wi-Fi WPA2, su sistema y red pueden ser atacados de forma rápida y fácil. Existentes credenciales de sitios web que no son HTTPS pueden ser robados, y, De hecho, cookies de los sitios HTTPS que no establecen adecuadamente el "seguro’ bandera en la cookie también puede ser sifón.

Relacionado: Sr.. robot temporada 2 Hacks y exploits: Maestro / Esclavo y Ducky de goma

Este es un resumen de lo que es capaz de PoisonTap:

- Emulando a un dispositivo Ethernet a través de USB;

- El secuestro de todo el tráfico de Internet desde el ordenador;

- Sifón y el almacenamiento de cookies HTTP y sesiones desde el navegador de la parte superior de Alexa 1,000,000 sitios;

- Exponer el router interno para el atacante y lo que es accesible de forma remota a través de WebSocker ida y revinculación DNS;

- La instalación de una puerta trasera basada en la web persistente en caché HTTP;

- Lo que permite a un atacante exigir de forma remota a los usuarios hacer peticiones HTTP y proxy de espalda respuestas a través de las cookies del usuario en cualquier dominio backdoored;

- La herramienta no requiere que el equipo de destino para ser desbloqueado. Y el acceso de puerta trasera se mantiene incluso después de retirar la herramienta!

- El secuestro de todo el tráfico de Internet desde el ordenador;

Además de los ordenadores, domésticos y de oficina routers también están en riesgo.

Los atacantes pueden utilizar PoisonTap para obtener acceso remoto a un navegador. También pueden hacerse con el control de administrador sobre el router conectado. No obstante, atacantes todavía necesitan para derrotar a las protecciones de contraseña salvaguardar el router objetivo. Debido al alto número de fallos de autenticación sin parches, esto no va a ser un gran obstáculo.

Relacionado: Microsoft Aplicación de protección de cuchilla protege frente a la herramienta Mimikatz

Teniendo en cuenta el man-in-the-middle posición altamente privilegiada la herramienta tiene, También puede instalar puertas traseras que permiten el acceso al navegador y el router. Para acceder al explorador, PoisonTap gotas de una mezcla de HTML y JavaScript en la caché del navegador que crea un WebSocker persistente. Como para el router, la herramienta se aplica un ataque de revinculación DNS.

Lea más al respecto aquí.