Eine Variante Spectre 4 Schwachstelle in Linux-Kernel identifiziert und stellt eine sehr gefährliche Bedrohung für alle betroffenen Maschinen. Alle Systemadministratoren werden dringend gebeten, die neuesten Updates so bald wie möglich anzuwenden jede mögliche Auswirkungen zu mildern.

New Specter Variant 4 identifizierte, Jetzt aktualisieren! (CVE-2018-3639)

Der neueste Specter Verwundbarkeit genannt Variante 4 ist gewesen identifiziert von Sicherheitsexperten Jann Horn und Ken Johnson. Nach ihren Erkenntnissen gibt dieses neue Angriffspotenzial Hacker leistungsstarke Eingriffe in Zielsysteme induzieren. Seine interessant festzustellen, dass die beiden Experten die Bedrohung unabhängig voneinander entdeckt und haben Informationen über die Sicherheitslücke veröffentlicht. Diese neue Spectre-Version ist auch mit einer eindeutigen Kennung verfolgt genannt CVE-2018-3639 dass auf den betroffenen Pakete zugeordnet. Es ermöglicht auch Spezialisten zu verfolgen, wie die Linux-Distributionen die Bedrohung werden zur Änderung von in angemessener Zeit mit Kernel-Updates reagiert.

Der Hauptgrund, warum der Fehler ist bewertet schwere ist die Tatsache, dass es den Mikroprozessoren Code verwendet selbst. Als Folge unsachgemäßer Handhabung erlaubt es für die spekulative Ausführung eines Speichers Linux-Kernel-Leseoperation. Dies geschieht, bevor die Adressen der vorherigen Speicher Aktionen sind vollständig abgeschlossen. Als Ergebnis können Kriminelle sensible Informationen über die Maschine zeigen. Praktisch alle Linux-Kernel einschließlich spezielle Bilder betroffen, eine unvollständige Liste von einigen großen Distributionen genommen zeigt die folgenden Beispiele:

- Linux Kernel für Desktop-Benutzer

- Linux-Kernel für Amazon Web Services (AWS) Systeme

- Linux-Kernel für Microsoft Azure Cloud-Systeme

- Linux-Kernel für Google Cloud Platform (GCP) Systeme

- Linux-Kernel für Cloud-Umgebungen

- Linux-Kernel für OEM-Prozessoren

- Linux-Kernel für Virtualisierungsserver

- Linux-Kernel für SAP-Lösungen

- Linux-Kernel für verschiedene Server

Warnung! Systemadministratoren wird empfohlen, Virtualisierungs-Systeme zu aktualisieren (QEMU und andere) und Microcode-Pakete als auch aufgrund der Tatsache, dass der Angriff gegen diese Dienste auch durchgeführt werden,. Im Augenblick Intel arbeitet mit der Linux-Community veröffentlichen Patches so schnell wie möglich. In der Zwischenzeit können betroffene Benutzer aktualisiertem zugreifen Mikro über OEM-Firmware-Updates.

ähnliche Geschichte: Meltdown und Specter Exploits Endanger Generationen von Computer

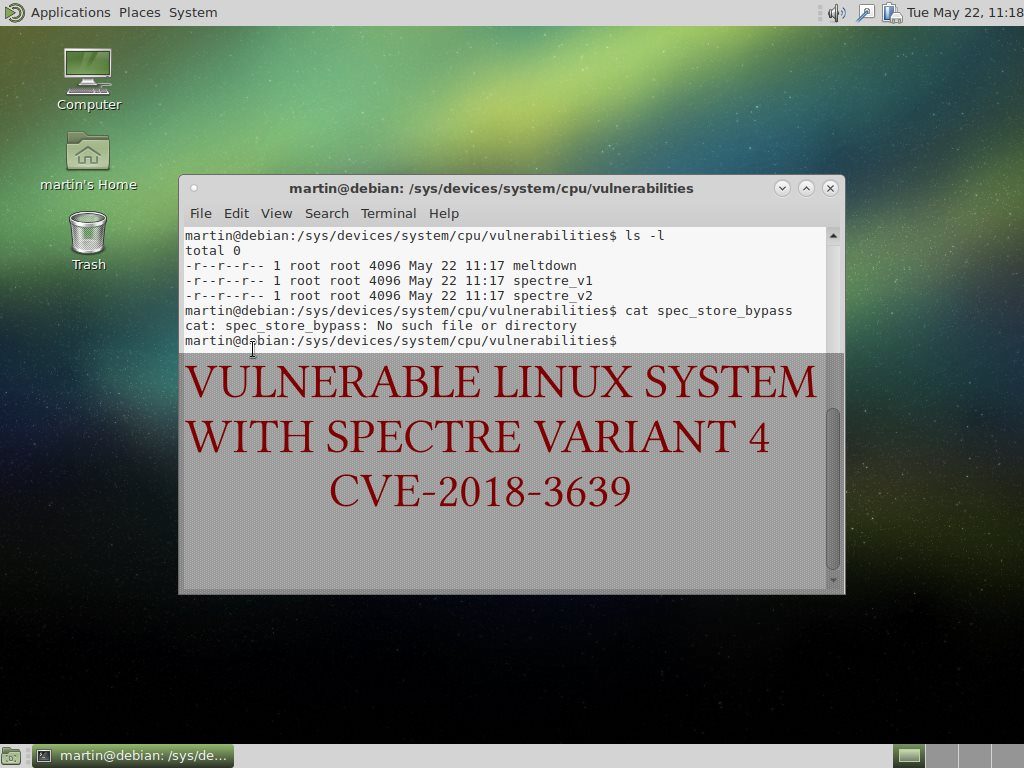

Wie kann man überprüfen, ob Sie von Specter Variant geschützt sind 4 (CVE-2018-3639)

Die aktualisierten Pakete, die von den Verteilungen und die Hardware-Anbieter freigegeben werden, wenn die betroffenen Maschinen schützt angewendet. Die Systemadministratoren können dies überprüfen, indem Sie einen einfachen Befehl ausführen:

$ cat / sys / devices / system / cpu / Schwachstellen / spec_store_bypass

Es gibt drei mögliche Ausgänge, die den Zustand des Maschinensignal:

- Milderung: Spekulative Shop Bypass über prctl und Seccomp deaktiviert - Das bedeutet, dass das System geschützt wird.

- Datei oder Verzeichnis existiert nicht - Das System ist anfällig für die Spectre 4 Variante.

- verletzlich - Das System verfügt nicht aktualisiert Mikro oder eine aktualisierte virtuelle Maschine Hypervisor.

Es wurde festgestellt, dass einige der Milderung Schritte im Specter v2 Typ verwendet wird, kann die Variante schützen helfen 4 Maschinen zu einem gewissen Grad. Da dieses Problem auch bekannt als Spekulative Shop Bypass Systemadministratoren können versuchen, manuell Werte bestimmte Kernel zu setzen, wenn sie noch nicht ein entsprechendes Update erhalten. Sie müssen ihre Kernel neu kompilieren, mit dem folgenden Wert eingeschaltet Spekulative Shop Bypass Disable (SSBD) im IA32_SPEC_CTRL Modellspezifische Register (MSR) Abschnitt von x86-Prozessoren. Unterstützung für diese tut jedoch aktualisiert Mikro für Intel-Prozessoren erfordern.

Standardmäßig in Ubuntu ist dies standardmäßig deaktiviert, da sie nicht von den meisten Anwendungen und Dienste benötigt wird, und trägt eine bemerkenswerte Auswirkung auf die Leistung. Ein bestimmter PR_SPEC_STORE_BYPASS String ermöglicht es Entwicklern, in die Milderung entscheiden auf einer Pro-Prozess Basis. Doch diese Anwendungen, die einen Sicherheitsfilter verwenden (Seccomp) wird automatisch implizit entschieden. Beispiele hierfür sind Behälter LXD, Sandkästen und Prozesse der Firefox und Chromium-Browser.

Systemweite SSBD Minderung kann durch das Booten mit der aktiviert sein, spec_store_bypass_disable = auf Boot-Parameter.