Die Intensität der böswilligen Angriffen, die beantragt haben, Exploit-Kits (EK) hat sich in den letzten paar Jahren stark zugenommen. Tatsächlich, indem er einen Blick auf drei Viertel 2015, wird man sofort, dass die Ausbeutung von Exploit-Kits hat scheinbar eskaliert merken. Wie viele Forscher haben darauf hingewiesen,, der Untergang des berüchtigten Blackhole EK im Oktober 2013 gebracht hat anderen Exploit-Kits in das Licht.

Exploit Kits Bedrohungslandschaft

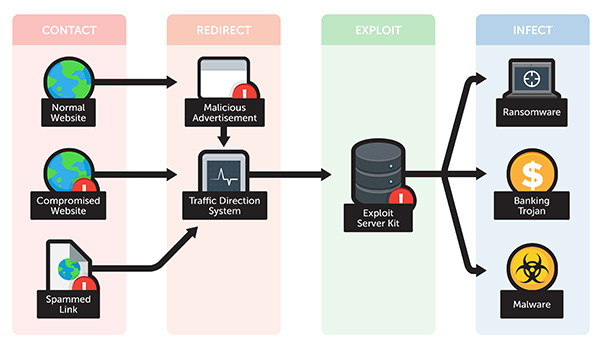

Exploit-Kits werden typischerweise in bösartige Vorgänge wie Drive-by-Downloads bekannt ist, verwendet. Sobald ein solcher Download erfolgt, wird der Benutzer zur Website des Angreifers Gastgeber einer EK weitergeleitet.

Das Wachstum in der Intensität und Effektivität der EK-Attacken ist auf die erfolgreiche Schaffung kriminellen DNS-Infrastruktur. Letzteres hat sprang 75% im letzten Quartal 2015, im Vergleich zum dritten Quartal 2014. Die Statistiken sind Teil eines riesigen Forschung Infoblox-.

Warum sollten wir kümmern? Exploit-Kits sind Malware, die automatisierte Angriffe dar und sollte von großer Bedeutung für beide Sicherheits Geeks und Nutzer. Exploit-Kits sind auf jeden Fall von Cyberkriminellen mit ausgefeilten Fähigkeiten in Handarbeit. Sie können als Pakete zur Abgabe einer bestimmten Nutzdaten beschrieben werden (beispielsweise Ransomware) , die für den Verkauf oder Vermietung. Die Art, wie die verschiedenen Arten von schädlicher Software werden auf Grundforen verteilt (Malware-as-a-Service) ist ziemlich alarmierend. Praktisch, Jeder Cyber Gauner, auch solche mit wenig technischem Wissen, kann nach der Individuen gehen, Unternehmen und öffentliche Organisationen.

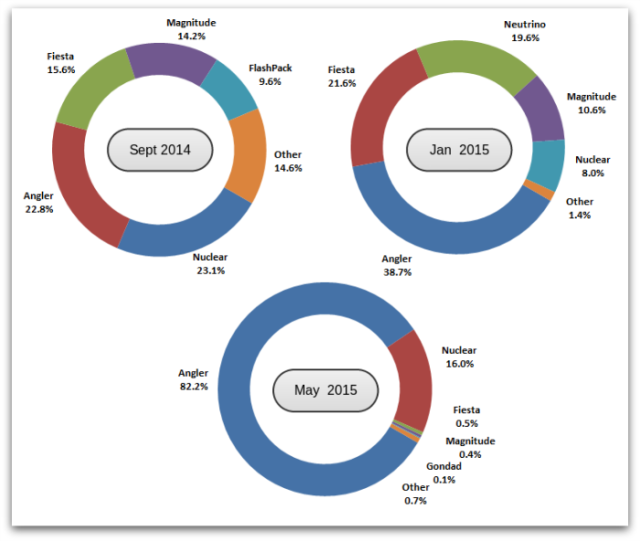

Die meisten der EK-Aktivität wird wieder auf vier bekannten Exploit Stücke zurückzuführen:

- Angler Exploit Kit;

- Magnitude EK;

- Neutrino EK;

- Nuclear EK.

In den vier von ihnen verwendet wurden, 96% aller Kit-Aktivität in den letzten drei Monaten zu nutzen 2015.

Angler Exploit Kit

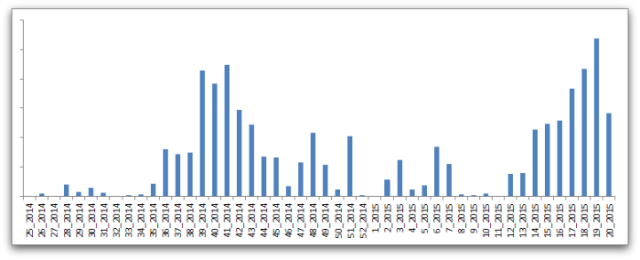

Forschung zeigt, dass Angler hat zum ersten Mal erschien auf der Malware-Horizont im Ende 2013. Seit seinem ersten Auftritt, Angler hat in der Popularität und Bosheit gewachsen. Er gilt als einer der aggressivsten Exploit-Kits in der Wildnis, die erfolgreich entzieht Erkennung und verfügt über verschiedene Komponenten. Es ist sicher eine der am weitesten verbreiteten Exploit-Tools gibt. Beispielsweise, Forscher bei Sophos hat eine große Anzahl von Angler-infizierten Zielseiten im Frühjahr berichtet, 2015.

Hier ist ein Graph, der Angler Aktivitäten durch den letzten Jahren dar:

Lesen Sie mehr über Angler EK:

Ausnutzen:HTML / Axpergle.N - Angler Exploit Kit Component

Hunderte von GoDaddy Domains zu Angler Exposed

Magnitude EK

Die Größe Exploit-Paket wurde berühmt im Oktober 2013 als sie bei einem Angriff auf die Besucher PHP.net angewendet. Typisch, Besucher waren an den Kit mit der Hilfe von einem kompromittierten JavaScript Datei umgeleitet. Später, Betrag in die Schlagzeilen wieder, wenn es öffentlich wurde, dass es in einem Malvertising Angriff auf Yahoo verwendet wurde. Die Betrüger kauften Werbefläche auf Yahoo und dann verwendet werden, die Anzeigen, um Besucher auf schädliche Domains Hosting Magnitude verlinken. Das Kit ist bekannt, um Schwachstellen in Java und Flash nutzen.

Lesen Sie mehr über Magnitude EK:

Cryptowall und Magnitude EK

Neutrino EK

Neutrino wurde vor kurzem berichtet, dass Websites, die mit der des eBay-Magento Commerce-Plattform anzugreifen. Google hat Tausende von Website blockiert (mehr als 8000) dass wurden mit dem Neutrino Angriff assoziiert. Forscher warnen, dass Benutzer, die anfällig, ungepatchte Versionen von Flash können die Opfer, indem sie mit Neutrino Schadcode infiziert. Nutzlasten des Angriffs am ehesten Andromeda und Gamarue Malware.

Lesen Sie mehr über Neutrino bezogenen Malware:

Entfernen BKDR_KASIDET.FD a.k.a. Backdoor.Neutrino

Nuclear EK

Das Kernpaket wird als einer der am weitesten verbreiteten Exploit-Kits gibt, die zuerst in definierten 2009. Das Kit ist sehr effektiv, in der Lage ist die Durchführung einer Reihe von bösartigen Aktivitäten wie Flash-, Silverlight, PDF, und Internet Explorer ausnutzt,, Sturz Nutzlasten fortschrittlicher Malware und Ransom.

Lesen Sie mehr über Nuclear EK:

Crowti Ransom über EKs verteilt

Exploit-Kits können weiter eine Vielzahl von Bedrohungen zu bringen

Aufgrund ihrer vielseitigen Charakter, EKs werden oft als Vehikel benutzt, um Zero-Day-Angriffe durchführen und profitieren Sie von Software-Schwachstellen. Oft sind sie auch in den Daten exfiltration Operationen verwendet. Viele Unternehmen haben nicht nur von den in diesem Artikel genannten EKs, sondern von vielen anderen betroffen.

Image Source: Sophos

Wie zu bleiben gegen Exploit Kits geschützt

Was jeder beachten sollten, ist, dass die meisten EK Angriffe durch Spam-E-Mail-Kampagnen und kompromittierten Webseiten eingeleitet. Sie können auch in Online-Anzeigen eingebettet werden. Millionen von Benutzern kann Opfer von EKs geworden, Crimeware und deren böswillige Nutzlasten. Die Frage ist, wie man gegen sie geschützt zu sein.

Gegen Exploit-Angriffen geschützt erfordert auf jeden Fall die richtige Abstimmung von Werkzeugen und Wissen. Regelmäßige Patching ist dringend erforderlich, anfangen mit. Endpoint-Schutz mit einem integrierten Patch-Management ist ein Muss für Organisationen. Die gute Nachricht ist, dass auch Exploits entwickelt, um AV-Entdeckung zu entgehen kann zunichte gemacht, wenn die Zielsysteme werden gründlich gepatcht werden.