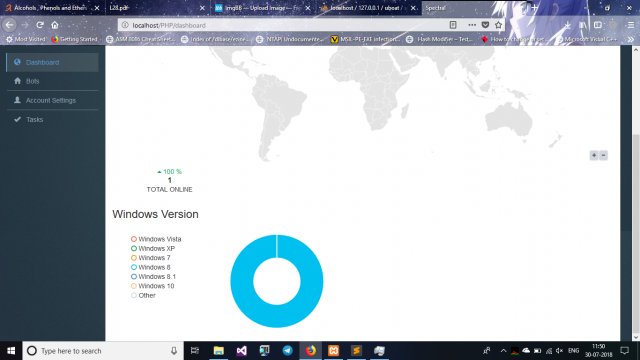

Den Uboat botnet er en proof-of-concept botnet, som primært er udviklet til penetration test og uddannelsesformål. Forfatteren bag det har specifikt angivet, at det vigtigste formål bag det er at hjælpe sikkerheds ingeniører forstå, hvordan botnets kan påvirke specifikke netværk. Som sådan skadelig brug af det anses for ulovligt. Værktøjet er offentligt tilgængelig for nogen at bruge, Det betyder, at både eksperter og hackere kan downloade og bruge det. Det kan udvides eller ændres, der kan føre til skabelsen og upload af yderligere moduler.

Uboat Proof-of-Concept botnet design & Feature

Den Uboat botnet er udelukkende kodet i C ++ og indeholder ingen eksterne afhængigheder, det betyder, at det vil køre uden at installere yderligere pakker. En vigtig egenskab er, at den indeholder krypteret kommunikation mellem værten og klienten. Dette gør det meget vanskeligt for netværksadministratorer at finde ud af, at der er en løbende angreb, når en lav angreb effekt er igangsat.

Forbindelser til de endelige værter kan foretages både i en redundant og vedvarende måde:

- Vedvarende installation - Den Uboat botnet kontinuerligt sender pakker af oplysninger, som opretholder en aktiv forbindelse til værter. Dette forhindrer forbindelsen går tabt.

- Redundans - Det gør det muligt for botnet operatørerne til at oprette en fallback server adresse eller et domæne i tilfældet de vigtigste server adresse er ikke tilgængelig.

De botnet controllere har evnen til at indlede to hovedtyper af DDOS-angreb:

- TCP Flood - Dette er den klassiske angreb af denne type, som sker ved at sende talrige SYN pakker til ofrene. Angrebene vil spoof kilden IP-adressen derved svarene vil ikke komme tilbage til det.

- UDP Flood - Dette angreb er baseret på den idé, at botnettet bliver nødt til at overvælde de tilfældige porte på de målrettede værter med pakker med UDP datagrammer.

Den ondsindede komponent kan bruges til at infiltrere værtsmaskinen og ændre vigtige værdier, der bruges af det. Væsentlige parametre er systemværdier, hardware information ID, IP-adresse og etc. De kan både udvindes og ændres af operatørerne.

Ved at få adgang til maskinerne malware operatører vil have mulighed for at udføre vilkårlige kommandoer. Den Uboat botnettet fungerer også som en keylogger i både en passiv eller aktiv udgave. Ved hjælp af denne malware hackere kan også levere, opdatere eller afinstallere andre trusler til værten systemer samt.

Den tilgængelige modulære motor sørger for, at operatørerne kan udvide det yderligere med nye funktioner.